Home » Risorse e Supporto » Knowledge Base » Ridgebot 3.8: nuove funzionalità per rilevare la vulnerabilità di Apache Log4j RCE

Menù Rapido

Log4j è una Logging Library molto comune, utilizzata nella maggior parte delle applicazioni Java e nei sistemi aziendali che utilizzano e memorizzano le informazioni di registro. Essa è un banale exploit molto facile da eseguire, che permette l’esecuzione anche da remoto e il controllo dei messaggi di registro per eseguire un codice dannoso per il sistema.

I framework di registrazione sono in genere considerati come dati, ma Log4j 2.0 include, purtroppo, alcune ricerche comprendenti quelle di Java Naming e Directory Interface (JNDI), le quali, non essendo limitate portano con sé il rischio di vulnerabilità. JNDI è un’API per i servizi di directory che consente agli amministratori di interfacciarsi con LDAP o DNS per cercare dati e altre risorse. Se ad esempio un hacker caricasse una classe Java non attendibile, i server vittime potranno potenzialmente eseguire codici non autorizzati.

RidgeBot può aiutarti

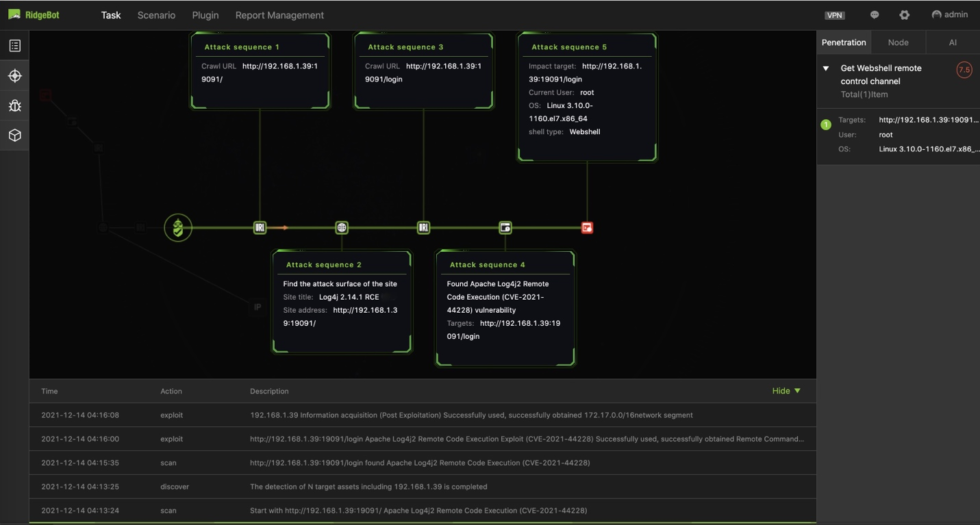

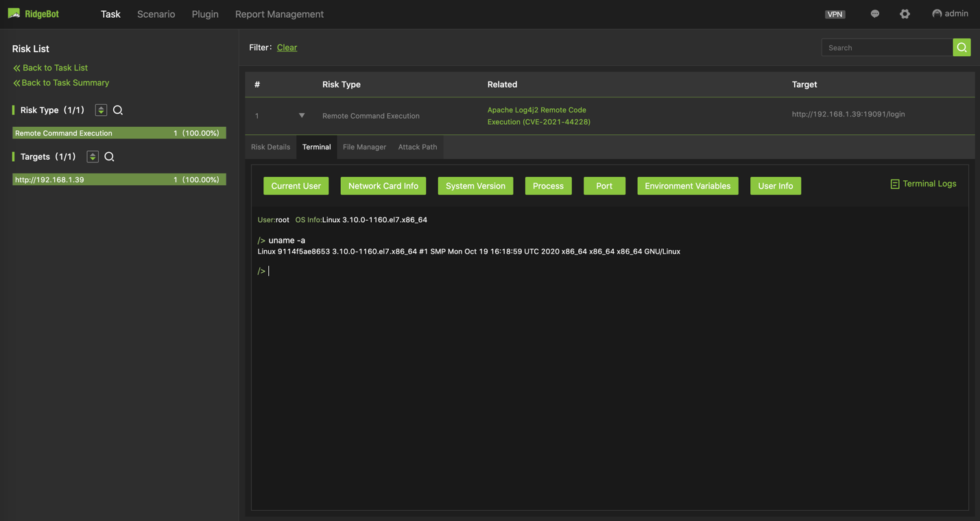

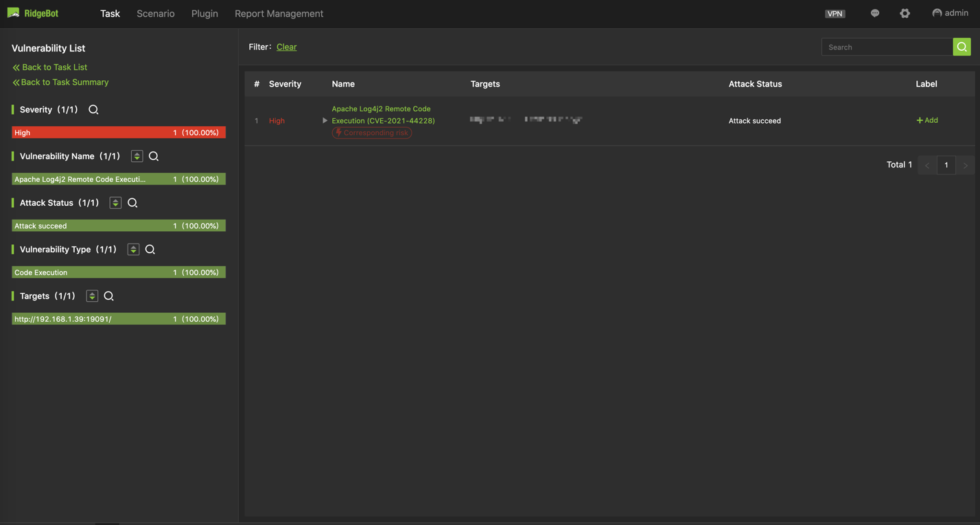

Fra le funzionalità principali di RidgeBot, distinguiamo la capacità di testare in sicurezza se il server del tuo sito web è vulnerabile e se il tuo ambiente ne consente lo sfruttamento.

Per questo motivo RidgeBot non può chiudere gli occhi dinanzi alla notizia che vede la nascita di una nuova vulnerabilità zero-day che mette a rischio di attacco le applicazioni web aziendali che utilizzano Log4j come libreria Java.

Log4j è usata nella maggior parte delle applicazioni Java e nei sistemi aziendali che utilizzano e memorizzano le informazioni di registro.

Come la maggior dei framework di registrazione anche Log4j è frutto di un API Java, ovvero Java Naming and Directory Interface (JNDI), la quale, essendo sempre in fase di studio e lavorazione potrebbe esporre delle vulnerabilità appetibili per utenti malevoli.

Nell’ultima versione di prodotto, ovvero RidgeBot 3.8, Ridge Security ha aggiornato la propria libreria di plugin al fine di individuare questa nuova vulnerabilità, consentendo alle aziende di poter adottare le giuste misure di sicurezza.

Cosa puoi fare

1. Innanzitutto, comprendi la vulnerabilità e il rischio per il tuo ambiente.

2. Scarica la patch, che è attualmente disponibile e rappresenta l’azione più efficace che i team di sicurezza possono intraprendere per rimuovere il rischio dall’esecuzione di codice in remoto.

3. Facoltativamente, rivedere la versione di Log4j installata sui server Apache e, se necessario, disabilitare la funzionalità di ricerca sui server remoti.

4. Contattare Ridge Security per un test di convalida.

Suggerimenti per contrastare la vulnerabilità:

- Controllate quali componenti della infrastruttura usano log4j2;

- Installate la patch 2.16.0 ovunque sia possibile;

- In alternativa disabilitate JDNI e rimuovete il supporto per il Message lookups;

- Salvate le evidenze digitali dei sistemi prima di installare patch, riavviare o spegnere;

- Salvate memoria e dischi delle macchine potenzialmente affette;

- Utilizzare soluzioni Cisco, Citrix, VMware;

- Seguire le indicazioni di ogni vendor interessato per mitigazione, patch o aggiornamento;

- Segui le indicazioni che Apache ha rilasciato riguardo le tecniche di mitigazione, ove l’installazione di patch non sia possibile;

- Identificate le applicazioni critiche e tenetevi aggiornati con i rispettivi vendor.

- Se non potete installare patch seguite le indicazioni qui riportate.