Home

I partner di CIPS possono affidarsi all’esperienza negli ambienti IT e nella cybersecurity dei suoi tecnici certificati, all’approfondita conoscenza del mercato da parte dei suoi commerciali e alla rinomata vicinanza di tutto il personale nei confronti dei partner. Un concetto, quello di prossimità, che si coniuga alla perfezione con le parole chiave che contraddistinguono CIPS: competenza, servizio, relazione. Questo saper ascoltare la voce dei partner, il comprenderne le esigenze, è il punto di forza che ha caratterizzato CIPS da sempre. Questo ha consentito di sviluppare un senso di community, un rapporto umano che consente di individuare insieme il percorso più giusto in base agli obiettivi di ogni partner.

I partner di CIPS possono affidarsi all’esperienza negli ambienti IT e nella cybersecurity dei suoi tecnici certificati, all’approfondita conoscenza del mercato da parte dei suoi commerciali e alla rinomata vicinanza di tutto il personale nei confronti dei partner. Un concetto, quello di prossimità, che si coniuga alla perfezione con le parole chiave che contraddistinguono CIPS: competenza, servizio, relazione. Questo saper ascoltare la voce dei partner, il comprenderne le esigenze, è il punto di forza che ha caratterizzato CIPS da sempre. Questo ha consentito di sviluppare un senso di community, un rapporto umano che consente di individuare insieme il percorso più giusto in base agli obiettivi di ogni partner.

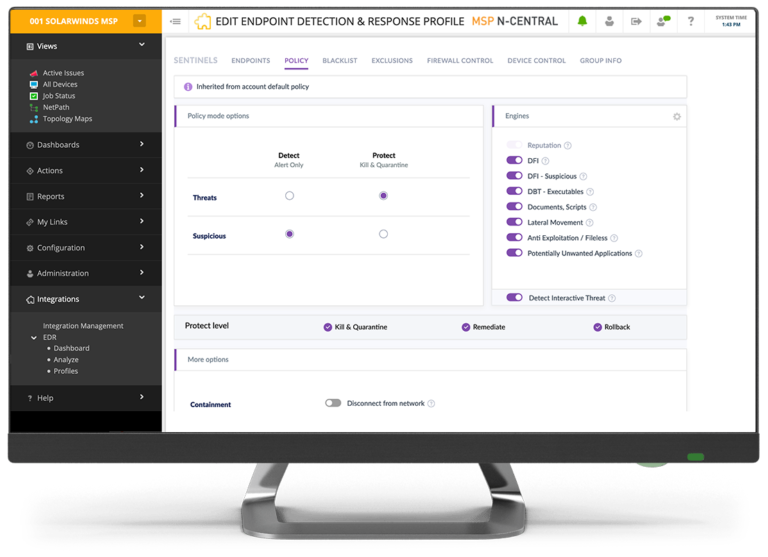

SolarWinds® EDR - Endpoint Detection and Response La funzionalità di rilevamento e risposta per gli endpoint di SolarWinds®

SolarWinds® EDR aiuta gli MSP a prevenire, rilevare e rispondere alle minacce in continuo cambiamento e a ripristinare rapidamente i sistemi a seguito di un attacco ransomware o di altri attacchi exploit.

SCOPRI LE SOLUZIONI N-ABLE

Tutti gli strumenti per la gestione dei sistemi IT in un’unica dashboard

Sicurezza multilivello con Backup, disaster recovery e archiviazione cloud based

La funzionalità di rilevamento e risposta per gli endpoint

VOGLIA DI TRIAL?

Riduci il rischio di violazione dei dati, supera gli audit di conformità.

Scegli la soluzione che più ti interessa e rivoluziona la tua azienda!

Scopri tutte le soluzioni di sicurezza di Bitdefender e provale subito

Alcune news

Cosa ci insegna il 2025 sul ransomware e sul futuro della resilienza informatica

Il ransomware nel 2025 è un paradosso.

Da un lato, gli attacchi sono di nuovo in aumento, alimentati dall’automazione, dal phishing potenziato dall’intelligenza artificiale e da tattiche sempre più mirate, soprattutto quelle che prendono di mira più endpoint

Safetica domina i report G2 dell’autunno 2025 con 122 menzioni e 40 badge

Safetica è stata riconosciuta in ben 122 report G2 Fall 2025 , ottenendo 40 badge in diverse categorie e regioni. Questa ondata di riconoscimenti sottolinea la posizione di Safetica come leader globale nell’Intelligent Data Security , offrendo una protezione affidabile basata sull’intelligenza artificiale per DLP, Insider Threat Management, UEBA, Cloud Data Security e altro ancora.

Rilascio Take Control – Ottobre 2025

N-able annuncia il Rilascio di Take Control – Ottobre 2025

EDR N-able nel 2025: difesa autonoma degli endpoint basata su dati per un panorama mondiale senza confini

Nel 2025 le reti saranno ovunque: on-premise, nel cloud e ovunque nel mezzo, quindi la protezione degli endpoint dovrà essere intelligente, autonoma e resiliente. Dovrà essere in grado di difendere gli utenti, indipendentemente dal fatto che si trovino sulla rete aziendale, su una rete Wi-Fi pubblica o a 10.000 metri di altezza.

Non è esattamente questo che offre N-able EDR: offre molto di più.

N-able Mail Assure: Promemoria: 2FA obbligatorio per tutti i tipi di utenti

Gli utenti di N-able Mail Assure senza SSO dovranno abilitare l’autenticazione a due fattori (2FA) per continuare a utilizzare il prodotto.

Vinchin annuncia una partnership strategica con CIPS Informatica in Italia

CIPS Informatica annuncia la nuova partnership strategica con Vinchin, leader globale nella protezione dei dati

Cove 25.9 – Protezione più forte, recupero più intelligente

Cove 25.9 introduce miglioramenti chiave che contribuiscono a garantire una protezione dei dati più solida, semplificano i flussi di lavoro di ripristino e offrono informazioni di reporting più approfondite.

8/10/2025 – Next Gen Firewall europeo: differenziarsi ora si può

In un mercato dominato da vendor extra-UE, la sicurezza non può più essere solo una questione tecnica: è una scelta strategica. Scopri come differenziare la tua offerta con Clavister

Eventi

RPMM: Anticipa i problemi, accelera il business

CYBER RESILIENCE SUMMIT N-able