Home

I partner di CIPS possono affidarsi all’esperienza negli ambienti IT e nella cybersecurity dei suoi tecnici certificati, all’approfondita conoscenza del mercato da parte dei suoi commerciali e alla rinomata vicinanza di tutto il personale nei confronti dei partner. Un concetto, quello di prossimità, che si coniuga alla perfezione con le parole chiave che contraddistinguono CIPS: competenza, servizio, relazione. Questo saper ascoltare la voce dei partner, il comprenderne le esigenze, è il punto di forza che ha caratterizzato CIPS da sempre. Questo ha consentito di sviluppare un senso di community, un rapporto umano che consente di individuare insieme il percorso più giusto in base agli obiettivi di ogni partner.

I partner di CIPS possono affidarsi all’esperienza negli ambienti IT e nella cybersecurity dei suoi tecnici certificati, all’approfondita conoscenza del mercato da parte dei suoi commerciali e alla rinomata vicinanza di tutto il personale nei confronti dei partner. Un concetto, quello di prossimità, che si coniuga alla perfezione con le parole chiave che contraddistinguono CIPS: competenza, servizio, relazione. Questo saper ascoltare la voce dei partner, il comprenderne le esigenze, è il punto di forza che ha caratterizzato CIPS da sempre. Questo ha consentito di sviluppare un senso di community, un rapporto umano che consente di individuare insieme il percorso più giusto in base agli obiettivi di ogni partner.

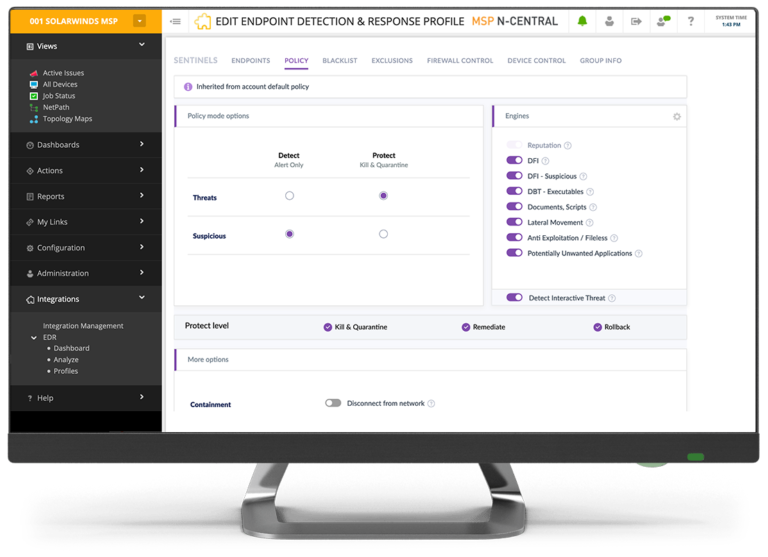

SolarWinds® EDR - Endpoint Detection and Response La funzionalità di rilevamento e risposta per gli endpoint di SolarWinds®

SolarWinds® EDR aiuta gli MSP a prevenire, rilevare e rispondere alle minacce in continuo cambiamento e a ripristinare rapidamente i sistemi a seguito di un attacco ransomware o di altri attacchi exploit.

SCOPRI LE SOLUZIONI N-ABLE

Tutti gli strumenti per la gestione dei sistemi IT in un’unica dashboard

Sicurezza multilivello con Backup, disaster recovery e archiviazione cloud based

La funzionalità di rilevamento e risposta per gli endpoint

VOGLIA DI TRIAL?

Riduci il rischio di violazione dei dati, supera gli audit di conformità.

Scegli la soluzione che più ti interessa e rivoluziona la tua azienda!

Scopri tutte le soluzioni di sicurezza di Bitdefender e provale subito

Alcune news

Cove 25.6: focalizzazione su efficienza, affidabilità e resilienza

N-able è entusiasta di parlare di tutti gli aggiornamenti innovativi della versione 25.6 di Cove Data Protection!

SANGFOR LANCIA UFFICIALMENTE SANGFOR ATHENA: IL NUOVO BRAND DI SECURITY

Un nuovo marchio che unifica le tecnologie di sicurezza avanzate di Sangfor sotto un’unica nuova identità.

09-07-2025 Il SOC sei tu. SGBox è il tuo superpotere

Come puoi offrire servizi di sicurezza avanzata, detection e compliance senza investimenti fuori scala?

Con SGBox puoi trasformare il tuo team tecnico in un mini SOC evoluto, grazie a un’unica piattaforma italiana SIEM & SOAR pronta all’uso, scalabile e pensata per il canale.

CIPS Informatica e SGBox annunciano la loro partnership

CIPS Informatica e SGBox annunciano una partnership strategica per rafforzare la cybersecurity e la compliance nelle imprese italiane

La migrazione a Sangfor HCI: il nuovo orizzonte della virtualizzazione

In questo articolo si parlerà di come SASE abilita sicurezza, efficienza e crescita digitale con un’architettura unificata e scalabile.

26/06/2025 – Monitoraggio intelligente e compliance normativa: il futuro con Netwrix Auditor e AI

La gestione della sicurezza IT e la conformità normativa rappresentano oggi una delle sfide più importanti per ogni organizzazione. Scopri come non esporre le aziende a rischi elevati di sicurezza e a pesanti sanzioni.

24/06/2025 – Copilot, mostrami la busta paga del tuo capo!

Scopri come gestire i permessi in Microsoft 365 prima che l’IA faccia sul serio. Un webinar dedicato a MSP, System Integrator e Rivenditori IT che vogliono trasformare il rischio in opportunità di business.

Maggio in rassegna: le novità di Adlumin

N-able è lieta di condividere gli ultimi aggiornamenti e miglioramenti per Adlumin

Eventi

Netwrix Partner Technical Training – 2025

Cyber Resilience as-a-Service: la nuova frontiera IT