Home » News » HAFNIUM : Proteggere il server Exchange dall’esfiltrazione di dati

Menù Rapido

HAFNIUM : Proteggere il server Exchange dall’esfiltrazione di dati

Chi è HAFNIUM?

All’inizio di marzo, Microsoft ha segnalato un grande attacco coordinato che ha sfruttato le vulnerabilità critiche in Exchange Server 2010, 2013, 2016 e 2019 nel tentativo di esfiltrare credenziali e altre informazioni sensibili dalle cassette postali delle organizzazioni. Microsoft ha attribuito questo attacco a un sofisticato gruppo cinese con nome in codice HAFNIUM. I primi tentativi rilevati risalgono al gennaio 2021. Da allora, altri attori hanno iniziato a utilizzare le vulnerabilità per condurre attacchi simili su vasta scala in un’ampia gamma di settori, tra cui organizzazioni di ricerca sulle malattie infettive, studi legali, istituti di istruzione superiore, consulenti della difesa, gruppi di riflessione sulle politiche e ONG.

Come funziona l’attacco?

Le vulnerabilità di Exchange Server consentono agli avversari di distribuire una shell web (una forma di backdoor accessibile da remoto) in esecuzione come utente SYSTEM altamente privilegiato. Attraverso queste backdoor, gli aggressori possono eseguire comandi sul sistema anche dopo che le vulnerabilità sono state corrette e le patch applicate, consentendo loro di compromettere dati e credenziali o persino di distribuire ransomware o altro malware.

Qual è il modo migliore per aggiornare Exchange Server?

Ti consigliamo vivamente di leggere il post del blog di Microsoft sull’attacco e di scaricare e applicare l’ultimo aggiornamento cumulativo il prima possibile.

Se non puoi farlo in questo momento, ti consigliamo di eseguire questo strumento di mitigazione con un clic di Microsoft per proteggerti temporaneamente dagli attacchi attualmente noti che sfruttano le vulnerabilità di Exchange Server.

Come puoi determinare se i tuoi server Exchange sono stati compromessi?

Microsoft mantiene un elenco di indicatori di compromissione (IOC) e di passaggi di indagine nel proprio blog, sotto il titolo “Posso determinare se sono stato compromesso da questa attività?” È essenziale utilizzare queste informazioni per effettuare una valutazione completa del proprio server Exchange. Se trovi segni di backdoor operative, ti consigliamo vivamente di coinvolgere una società incident response per valutare l’entità del compromesso e la potenziale esposizione di altre attività.

Se utilizzi Netwrix Auditor per Exchange, puoi anche verificare facilmente la presenza di esportazioni sospette di dati delle mailbox e altre attività insolite sui tuoi server Exchange, che possono anche essere un segnale che sono stati compromessi.

Passaggio 1: controlla se i dati della casella di posta sono stati esportati

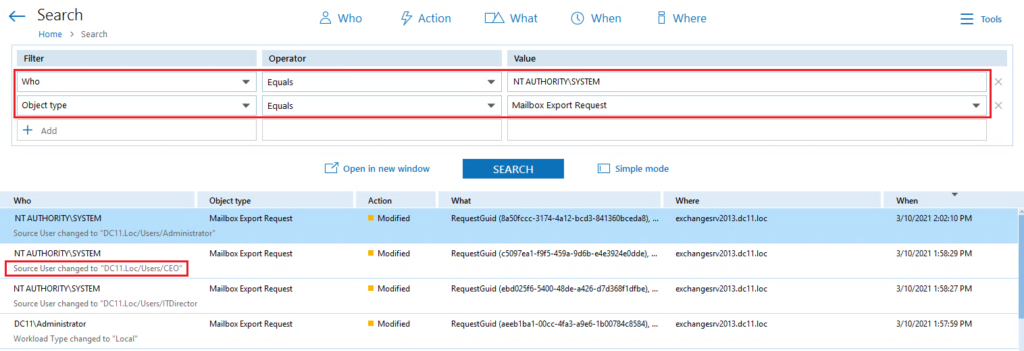

Esegui una ricerca interattiva utilizzando i seguenti filtri con la funzionalità Interactive Search:

- Filtro “Who” uguale a “NT AUTHORITY \ SYSTEM”

- Filtro “Object Type” uguale a “Mailbox Export Request”

Qualsiasi richiesta di esportazione della casella di posta da parte di NT AUTHORITY \ SYSTEM è sospetta e vale la pena indagare. Si spera che ciò che vedi non assomigli allo screenshot qui sotto, che mostra che sono state esportate diverse mailbox importanti, inclusa quella del CEO.

Passaggio 2: verifica la presenza di altre attività sospette sul tuo server Exchange

Gli attacchi HAFNIUM non si limitano al furto dei dati delle cassette postali: una volta che gli aggressori sono entrati, possono fare tutto ciò che vogliono sul tuo server Exchange, inclusa la compromissione di altre credenziali per spostarsi lateralmente nel tuo ambiente. Pertanto, è una buona idea rivedere tutte le attività dell’account SYSTEM a partire da gennaio 2021.

Esegui semplicemente una nuova ricerca interattiva con i seguenti filtri:

- Filtro “Who” uguale a “NT AUTHORITY \ SYSTEM”

- Filtro “Data Source” uguale a “Exchange”

- Filtro “When” impostato su “Date Range” da “January 1” a “Today”

Cerca qualsiasi attività normale che possa indicare una compromissione o un sabotaggio, comprese le modifiche alle autorizzazioni e deleghe delle cassette postali, modifiche ai gruppi di ruoli, eventi di accesso alle mailbox dei non proprietari, eliminazioni delle cassette postali o modifiche al database Exchange. Indaga prontamente su eventuali eventi sospetti.

Cos’altro puoi fare per proteggere la tua organizzazione?

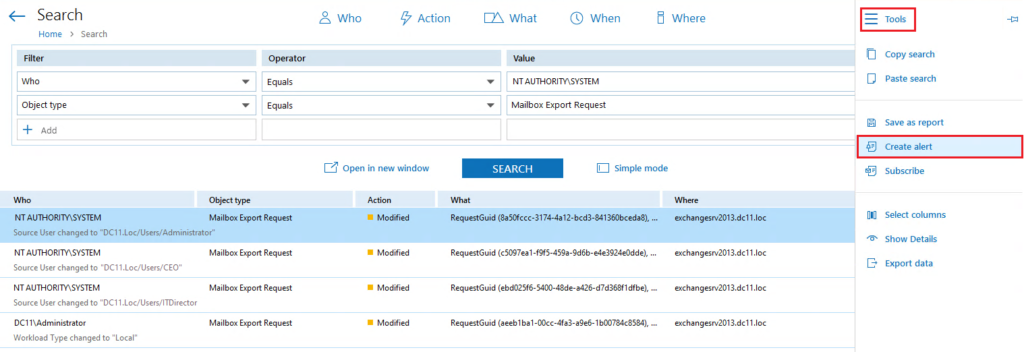

È una buona idea impostare avvisi sulle richieste di esportazione delle cassette postali e altre attività sospette di Exchange Server. Ricorda, anche dopo aver installato gli ultimi aggiornamenti di Exchange Server, gli aggressori possono comunque utilizzare le backdoor create prima dell’aggiornamento.

Ogni volta che esegui una ricerca in Netwrix Auditor, puoi creare un avviso basato su quella ricerca in soli due clic:

- Apri il menu “Tools”.

- Fare clic su “Create Alert”.

Raccomandazioni finali

Tieni presente che la minaccia è ancora in evoluzione: ulteriori avversari stanno attivamente abusando di server privi di patch per rubare dati e propagare ransomware. Pertanto, è fondamentale che tu stia in guardia da qualsiasi attività sospetta intorno al tuo server Exchange