Home » Risorse e Supporto » Knowledge Base » Vulnerabilità nei server Microsoft Exchange

Hafnium, un gruppo di criminali informatici con presunti legami con il governo cinese, ha indetto un attacco globale dopo aver scoperto diversi exploit zero-day nei server di Microsoft Exchange.

Questi exploit, in effetti, permettono agli aggressori di accedere completamente alle e-mail e alle password degli utenti nonché di accedere come admin sui server e sui dispositivi connessi sulla stessa rete.

Sono circa 60.000 le organizzazioni compromesse da queste vulnerabilità di cui decine di migliaia non sanno ancora di di essere esposte ad un rischio.

Hafnium, generalmente, agisce installando una backdoor che permette loro l’accesso completo ai server, anche se questi sono stati successivamente aggiornati per non essere vulnerabili agli exploit originali.

E’ per questo che diventa fondamentale aggiornare i server non protetti prima che vengano scoperti dai criminali informatici, ad esempio posizionando il server Exchange all’interno di una VPN per separare la porta 443 dalle richieste di connessione esterne.

Quali server colpiscono gli exploit Zero Day?

I server da aggiornare immediatamente sono i seguenti:

- Microsoft Exchange Server 2013 – 15.00.1497.012

- Microsoft Exchange Server 2016 – 15.01.2106.013

- Microsoft Exchange Server 2019 – 15.02.0721.013

- Microsoft Exchange Server 2019 – 15.02.0792.010

E’ bene precisare però, che queste vulnerabilità interessano solo il software Exchange e non Exchange Online.

Come avviene l’attacco?

Le esposizioni alle vulnerabilità che vengono sfruttate sono:

- CVE-2021-26855

- CVSS 9.1 (vulnerabilità critica)

L’attacco inizia esplorando questo difetto, noto anche come vulnerabilità Server-Side-Request-Forgery (SSRF) e tutto ciò che l’aggressore ha bisogno di sapere per sfruttarlo è l’indirizzo IP o il nome di dominio completo (FQDN) di un server Exchange e l’account e-mail che desidera prendere di mira.

Se un hacker sfrutta in maniera corretta questo difetto potrà autenticarsi direttamente sul server Exchange.

Altre esposizioni alle vulnerabilità sono:

- CVE-2021-34523

- CVSS 7,5 (rischio alto)

Utilizzando questo difetto l’aggressore può ottenere l’accesso utente “Sistema” avendo così anche l’accesso come “Amministratore“.

Le ultime due vulnerabilità presenti sono:

- CVE-2021-26858 e CVE-2021-27065

- CVSS 7.8 (rischio alto)

le quali offrono capacità di compromissione del sistema simili a CVE-2021-34523 (quando vengono sfruttate).

Per concludere, in caso di compromissione andata a buon fine, l’aggressore potrà inserire il codice dannoso in qualsiasi percorso sul server Exchange.

Assicurati che la tua azienda non sia interessata da queste vulnerabilità

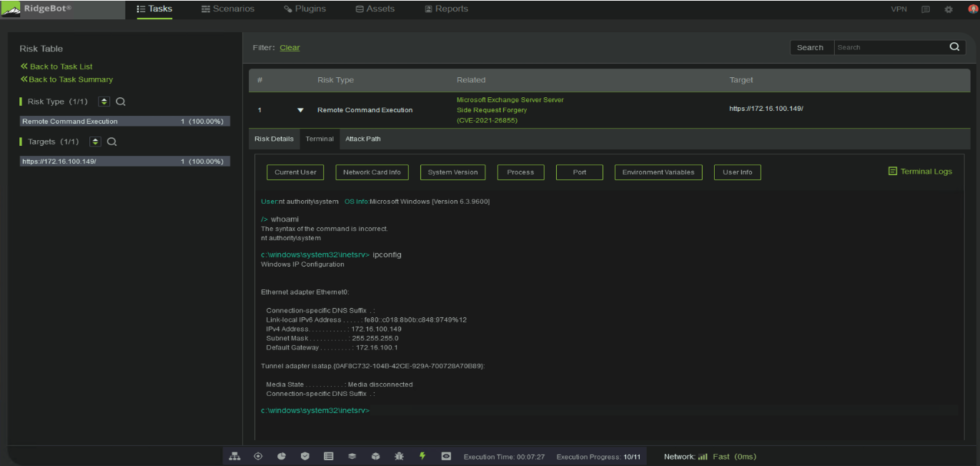

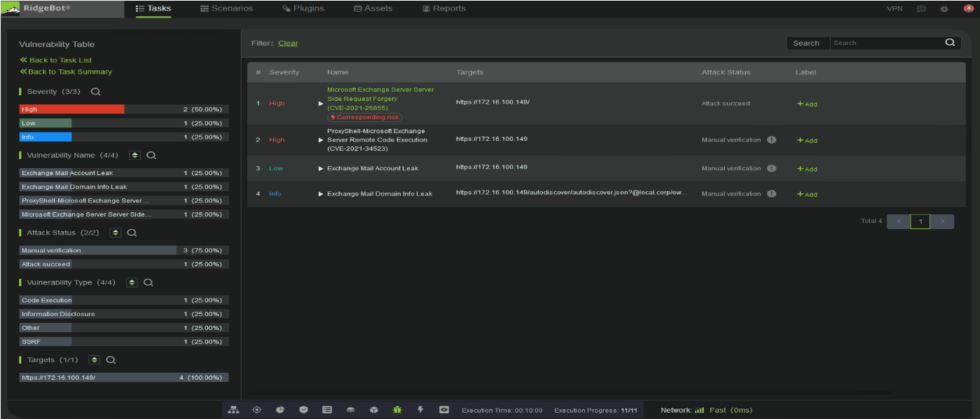

RidgeBot ha scoperto ProxyLogon come rischio (vulnerabilità sfruttata con successo)

Shell compromessa

Compila il form per richiedere informazioni su Ridge Security

Per verificare che la tua azienda non sia già stata sfruttata utilizza lo strumento di rilevamento Microsoft Indicators of Compromise (IOC) e rivolgiti a Ridge Security.

Scopri RidgeBot

Articolo originale: Overview of ProxyLogon Vulnerability in Microsoft Exchange Servers – autore Steve Karkula

Traduzione e riadattamento da parte di CIPS Informatica -Ridge Security Blog - © 2022 Ridge Security, Inc.