Home » News » Una fuoriuscita di dati è una violazione della sicurezza: una guida alla risposta per la gestione sicura dei dati

Una fuoriuscita di dati è una violazione della sicurezza: una guida alla risposta per la gestione sicura dei dati

Una fuoriuscita di dati è una violazione della sicurezza che va ben oltre un intoppo informatico: può mettere a serio rischio informazioni sensibili. Sebbene le fuoriuscite di dati differiscano dalle violazioni dei dati perché sono di natura accidentale e non avvengono con cattive intenzioni, possono comunque mettere a repentaglio la sicurezza, violare le normative sulla conformità e danneggiare la reputazione di un’organizzazione se non affrontate in modo rapido ed efficace.

In questo blog imparerai:

- Cosa sono le perdite di dati

- Come si verificano

- 5 passaggi per rispondere efficacemente alle perdite di dati

- Sfide comuni

- Come utilizzare BCWipe per gestire le perdite di dati

Cominciamo e scopriamo come trasformare una situazione difficile in una gestibile con gli strumenti e l’approccio giusti.

Cosa si intende per fuga di dati?

I dati hanno la scomoda abitudine di risiedere in un posto in cui non dovrebbero. Ma quando le informazioni classificate finiscono su un sistema non autorizzato a causa di un errore umano, il risultato è qualcosa di più di un semplice inconveniente. Una fuoriuscita di dati è una violazione della sicurezza, nota anche come negligent drain of classified information (NDCI), che può compromettere sia la sicurezza che la conformità.

Che si tratti di dati classificati su sistemi non approvati o di informazioni proprietarie in spazi pubblici, le fuoriuscite di dati comportano rischi seri. Riconoscerli e affrontarli rapidamente è una componente essenziale per mantenere protette le tue informazioni sensibili.

Come possono verificarsi le perdite di dati?

Le perdite di dati possono verificarsi in vari modi, ma sono solitamente causate da errori umani o vulnerabilità del sistema. Ecco 5 scenari comuni che portano alle perdite di dati:

- Trasferimento a sistemi non autorizzati

I dati sensibili possono essere inviati accidentalmente a sistemi che non sono autorizzati a gestirli. Ciò può accadere tramite allegati e-mail, trasferimenti di file o supporti digitali non protetti. - Esposizione pubblica.

Archiviazione cloud non configurata correttamente, post sui social media o caricamenti su forum pubblici possono esporre involontariamente dati riservati a utenti non autorizzati o al pubblico. - Controlli di accesso deboli

Permessi utente poco chiari possono consentire a dipendenti non autorizzati di accedere a dati sensibili. Ciò aumenta il rischio di esposizione. - Errori durante la migrazione dei dati

L’adozione di misure di sicurezza inadeguate durante i processi di migrazione dei dati può comportare la fuga involontaria di informazioni sensibili in posizioni non protette. - Classificazione errata

Un’etichettatura errata dei file o modifiche nella classificazione dei dati, ad esempio da classificati a non classificati, possono far sì che i dati finiscano su sistemi non autorizzati.

Come gestire una fuoriuscita di dati in 5 passaggi

Anche con politiche rigorose e istruzione degli utenti in atto, è ancora possibile che si verifichino perdite di dati. Rispondere rapidamente ed efficacemente è fondamentale per ridurre al minimo i rischi e prevenire ulteriori esposizioni. Qui puoi leggere circa 5 passaggi che possono essere seguiti per gestire una perdita di dati:

Passaggio 1: identificare

Il primo passo per gestire una fuoriuscita di dati è individuare dove risiedono i dati fuoriusciti e quanto lontano si sono diffusi.

Le perdite di dati vengono spesso segnalate dagli utenti che sono in grado di riconoscere e segnalare potenziali perdite ai contatti di sicurezza designati. Oltre alle segnalazioni degli utenti, anche misure proattive come monitoraggio, auditing e logging possono identificare le perdite di dati.

Una volta identificate le perdite di dati, è necessario effettuare una valutazione immediata per tracciare lo spostamento, l’archiviazione e i punti di accesso dei dati fuoriusciti, nonché gli utenti interessati.

Passaggio 2: contenere

Una volta identificata una fuoriuscita di dati, il passo successivo è contenerla per impedire un’ulteriore esposizione. Il contenimento implica l’isolamento dei sistemi o degli utenti interessati e l’adozione di misure immediate per fermare la diffusione di informazioni sensibili.

Per contenere la fuoriuscita di dati, potresti dover isolare fisicamente o separare logicamente i dispositivi o i sistemi compromessi dalla rete. La separazione logica è realizzabile disabilitando temporaneamente la funzionalità software o applicando controlli di accesso più rigorosi.

Fase 3: Valutare

Una volta contenuta la fuoriuscita, il passo successivo è valutare l’entità dell’incidente e il suo potenziale impatto. Una valutazione approfondita aiuta le organizzazioni a determinare le azioni di bonifica necessarie e a mitigare i rischi associati alla fuoriuscita. Le valutazioni possono includere:

- Revisione dei sistemi e degli utenti interessati.

- Informare i proprietari dei dati e comprendere la sensibilità dei dati compromessi.

- Effettuare una valutazione dei danni per stimare il potenziale danno.

Fase 4: Rimediare

Una volta completata la valutazione, l’attenzione si sposta sulla bonifica, ovvero l’affrontamento sicuro dei dati esposti e il ripristino dei sistemi interessati.

Le considerazioni chiave per la bonifica includono:

- Controlli di accesso

Limitano l’accesso non autorizzato a dati e sistemi esposti. - Priorità di sistema:

concentrarsi innanzitutto sui sistemi e sui dati critici con esposizione prolungata. - Sanificazione

Utilizza un software affidabile per la cancellazione dei dati per eliminare in modo sicuro i dati sensibili.

Piano di smaltimento futuro per la gestione sicura delle risorse al termine del ciclo di vita di un dispositivo.

Fase 5: Prevenire

L’ultimo passaggio nella gestione di una fuoriuscita di dati è la prevenzione. Analizzare la causa principale per comprendere come si è verificata la fuoriuscita e implementare misure per evitare futuri incidenti, come la creazione di un piano di risposta agli incidenti.

Inizia esaminando l’incidente per identificare i fattori chiave, come la non conformità alle policy, le lacune procedurali o i controlli tecnici mancanti. Sulla base di questa analisi, adotta misure per rafforzare le difese della tua organizzazione. Ciò può includere la formazione e la consapevolezza dei dipendenti, controlli tecnici migliorati o aggiornamenti alle policy.

Imparando da ogni incidente e rafforzando in modo proattivo le policy e i sistemi, le organizzazioni possono migliorare significativamente le loro possibilità di prevenire perdite di dati in futuro.

Sfide nella gestione delle perdite di dati

La gestione delle fuoriuscite di dati è un processo complesso, ma emergono 3 sfide chiave:

1. Sensibilità temporale

Più a lungo una fuoriuscita di dati rimane irrisolta, maggiore è il rischio di esposizione, diffusione e danno. Contenere e porre rimedio a una fuoriuscita richiede un’azione immediata, ma identificare rapidamente tutti i sistemi, gli utenti e i dati interessati può essere un compito difficile senza gli strumenti adeguati.

2. Tracciamento del percorso dei dati

Capire dove sono stati spostati i dati fuoriusciti è essenziale per il contenimento e la bonifica. Tuttavia, i dati sensibili potrebbero essere copiati, inoltrati o archiviati in più posizioni, e-mail, backup, unità condivise o piattaforme esterne, rendendo difficile tracciarne l’intero percorso.

3. Garantire la sanificazione

Anche dopo che i dati sono stati identificati e contenuti, è fondamentale verificare che siano stati rimossi in modo permanente. Vuoi assicurarti che nessun file trascurato, backup o dati memorizzati nella cache riemerga in seguito, riaccendendo potenzialmente l’incidente. La fiducia nell’eradicazione completa richiede strumenti precisi e processi solidi.

Best Practice per la pulizia di una perdita di dati con BCWipe

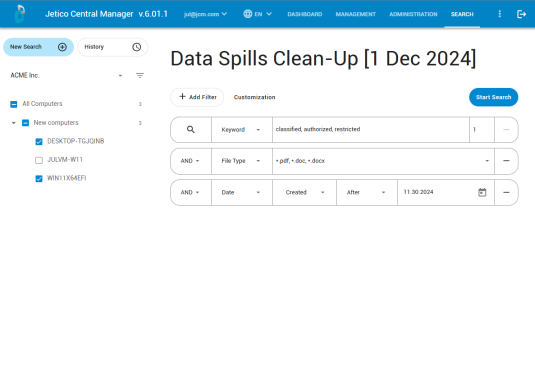

Search è una nuova funzionalità per BCWipe , il software di cancellazione dati di lunga data di Jetico . Progettato per aiutare gli amministratori a localizzare in modo efficiente i dati sensibili sui dispositivi endpoint, Search può aiutare le organizzazioni a gestire le perdite di dati e mitigare le 3 sfide elencate sopra.

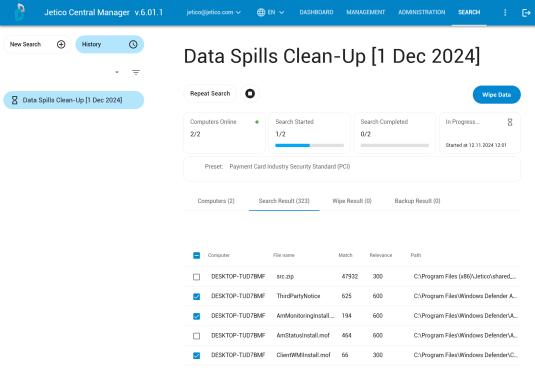

Identifica rapidamente le perdite di dati e traccia il percorso dei dati con la ricerca

Lo strumento di ricerca di BCWipe consente alle organizzazioni di individuare e valutare in modo efficiente i dati fuoriusciti con precisione. Utilizzando i filtri avanzati di ricerca, puoi restringere i risultati della ricerca in base a parametri quali dimensione del file, tipo o data di creazione. Quindi, se la fuoriuscita di dati è avvenuta di recente, puoi concentrare la ricerca sul periodo di tempo pertinente.

Puoi anche usare Search per caricare l’hash di un file, una firma digitale univoca, per individuare corrispondenze esatte tra i dispositivi, eliminando la necessità di una ricerca manuale. Oltre a usare Search per trovare file identici, la funzionalità può anche valutare la somiglianza o la prossimità di altri file all’originale. Questo può aiutare a scoprire file che potrebbero essere stati manomessi o modificati in una certa misura, con gli utenti in grado di decidere se vogliono che anche questi file simili vengano cancellati.

Sanificare immediatamente i file con BCWipe

Dopo aver identificato i file con Search, normalmente passeresti alla fase Contain spiegata sopra. Tuttavia, poiché la gestione remota di BCWipe ti consente di reagire così rapidamente, non dovrai isolare gli endpoint interessati o scollegarli dalla rete. Invece, una volta che hai utilizzato Search per individuare dove risiedono i dati fuoriusciti e tracciare il percorso completo delle informazioni nei tuoi sistemi, puoi immediatamente sanificare i dati da più endpoint cliccando su un singolo pulsante.

Verifica i risultati della cancellazione

Una volta completata la cancellazione, riceverai la conferma della sanificazione, i file di registro e un certificato di distruzione che potrebbe essere richiesto per scopi di conformità o di controllo. Ora puoi scegliere di eseguire una verifica a livello di settore con BCWipe, che eliminerà la possibilità di errore controllando ogni settore per assicurarti che i dati siano stati sovrascritti definitivamente. Se stai ancora cercando ulteriori rassicurazioni, sentiti libero di eseguire di nuovo la Ricerca per assicurarti che i dati non siano più lì.

Rispondi alle perdite di dati con BCWipe

BCWipe, di cui si fida il Dipartimento della Difesa degli Stati Uniti da oltre 20 anni, è il software di Jetico per la cancellazione di file e dati rimanenti oltre il recupero forense, come in risposta a perdite di dati classificati. BCWipe supporta gli schemi di cancellazione US DoD 5220.22-M , nonché gli standard IEEE 2883-2022 e NIST 800-88 . BCWipe – Enterprise include la funzionalità di ricerca e la gestione centralizzata per la cancellazione remota e il controllo del software client.

BCWipe Total WipeOut è una soluzione affidabile per la cancellazione dei dati che cancella in modo sicuro i dischi rigidi oltre il ripristino forense. Se prevedi di seguire lo standard IEEE 2883-2022 per eliminare i dati, BCWipe Total WipeOut semplifica il processo consentendoti di aggiungere un passaggio di verifica alla fine delle operazioni di sanificazione semplicemente spuntando una casella di controllo. Inizia con la soluzione sicura di sanificazione dei dati di Jetico iscrivendoti alla prova gratuita di BCWipe Total WipeOut o contattando uno specialista della protezione dei dati per una consulenza gratuita.

Compila il form per avere maggiori informazioni su Jetico

Articolo originale:

A Data Spill Is a Security Violation: A Response Guide to Secure Data Handling

– Aleksei Boltunov, Chief Operating Officer

Traduzione e riadattamento da parte di CIPS Informatica - Jetico Inc. Blog - © 2024

Hannaleena Pojanluoma

Hannaleena Pojanluoma guida Jetico come CEO da maggio 2023, portando con sé oltre 20 anni di esperienza nelle vendite, nel marketing e nella tecnologia. Precedentemente lavorando per una serie di aziende internazionali nella sua nativa Finlandia, Pojanluoma ha un'ampia conoscenza dei diversi mercati internazionali.

Pojanluoma è stata essenziale nel promuovere la crescita delle vendite da quando è entrata in Jetico nell'ottobre 2015. I suoi sforzi si sono concentrati sull'incremento delle vendite e della notorietà del marchio nei principali paesi europei come Regno Unito, Germania e Italia.

Come membro del consiglio di amministrazione di Jetico, si unisce a figure influenti come Tommi Rasila e Umeshchandra Gowda.