Home » News » Ridge Security: le vulnerabilità più sfruttate nel 2021

Solitamente le principali vulnerabilità per l’infrastruttura informatica sono messe in evidenza dalla Cybersecurity & Infrastructure Security Agency (CISA), pubblicando le principali vulnerabilità che vengono regolarmente sfruttate in tutto il mondo.

Ridge Security, presta molta attenzione a queste vulnerabilità, in modo da non farle sfruttare dagli hacker, che nel 2021 hanno continuato ad usare dispositivi perimetrali che supportano il lavoro a distanza, come ad esempio le reti VPN e il cloud. La maggior parte delle vulnerabilità sfruttate oggi è stata rilevata negli ultimi due o tre anni, tra cui CVE-2019-19781, una vulnerabilità critica nell’esecuzione del codice remoto dell’Application Delivery Controller (ADC) di Citrix.

Altre vulnerabilità. ampiamente sfruttate includono Microsoft, Pulse, Atlassian, Drupal e Fortinet, le quali consentono sempre l’esecuzione dei codici da remoto.

L’approccio di Ridge Security si divide in due fasi:

- Si assicura di poter rilevare le vulnerabilità e fare un report su di esse;

- Impara come sfruttarle.

Dei primi dieci CVE sfruttati di routine nel 2020, ad esempio, RidgeBot può rilevarne 5 e sfruttarne uno, tra cui Citrix ADC Remote Code Execution (CVE-2019-19781) e Zerologon – Windows Netlogon Elevation of Privilege (CVE-202-1472).

Per questo motivo ogni azienda dovrebbe aggiornare le proprie versioni software il prima possibile, o comunque appena le patch diventino disponibili o, se questo non fosse possibile, prendere in considerazione delle soluzioni temporanee dando la priorità all’applicazione delle patch ai CVE rilevati.

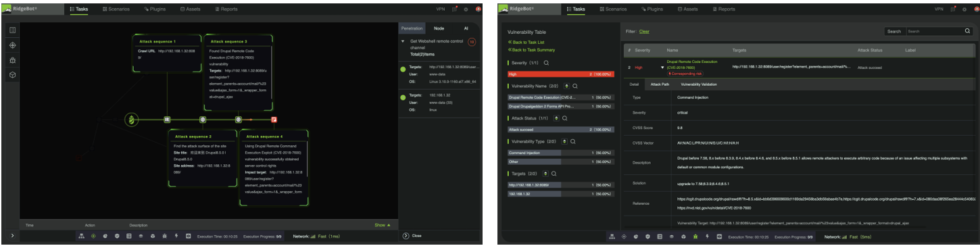

Sequenze di attacco per sfruttare Drupal RCE CVE-2018-7600 rilevate da RidgeBot

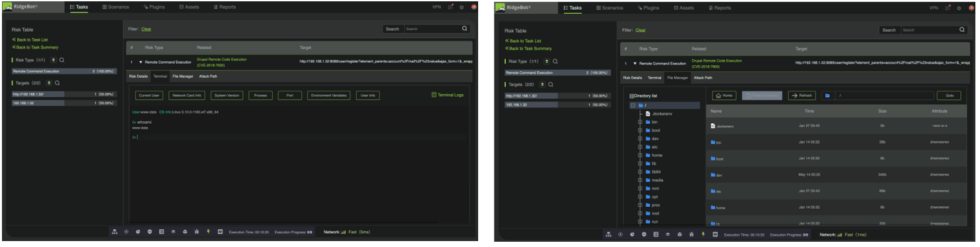

Controllo della shell e struttura dei file ottenuti da un exploit RCE CVE-2018-7600

Compila il form per richiedere informazioni su Ridge Security

Articolo originale: The most exploited vulnerabilities in 2021– autore Steve Karkula

Traduzione e riadattamento da parte di CIPS Informatica -Ridge Security Blog - © 2022 Ridge Security, Inc.