Home » News » Ridge » Pentest di RidgeBot: scansione e segnalazione continua dei CVE

Lo scorso 18 maggio la Cybersecurity and Infrastructure Security Agency (CISA) e il Multi-STate Information Sharing & Analysis Center (MS-ISAC), hanno pubblicato un avviso in risposta al CVE-2022-1388.

Quest’ultima è una vulnerabilità rilevata in BIG-IP di F5 Network, che consente agli hacker di controllare il sistema grazie alla porta di gestione o agli indirizzi IP personali.

Per questo è fondamentale che tutte le aziende che utilizzino questo tipo di dispositivo applichino la patch F5 al fine di eliminare la vulnerabilità di interesse ed evitare l’esecuzione da remoto di un codice dannoso.

Le tecniche utilizzate sono due:

- “Admin”: autenticazione di un bypass del token vuoto;

- “Abuso dell’intestazione HTTP hop-by-hop”: tecnica utilizzata per manipolare l’intestazione e abilitare l’esecuzione di un codice remoto (RCE).

Il rischio di sicurezza informatica comprende minacce, risorse e vulnerabilità

Generalmente uno scanner identifica migliaia di vulnerabilità ad ogni scansione, mentre i firewall ad esempio vengono configurati con migliaia di criteri e regole. Questo per dire che determinare i reali rischi e capire a cosa dare la priorità è una sfida quotidiana per il team di sicurezza di un azienda. Molte aziende, infatti, effettuano Pen Test solo annualmente o in situazioni specifiche anche perché condurre manualmente tali verifiche è un lavoro molto dispendioso. Il Pen Test automatizzato, d’altro canto, permette alle aziende e agli MSSP di chiudere ogni porta di accesso che un hacker potrebbe sfruttare eseguendo allo stesso tempo dei test ogni volta che si verifica una modifica sul dispositivo o su di un’applicazione.

RidgeBot identifica le vulnerabilità rapidamente

In genere, uno scanner tradizionale ha come obiettivo quello di trovare il maggior numero di vulnerabilità in poco tempo, ma secondo le statistiche solo il 3% di esse è sfruttabile. Ciò significa che quando un team di sicurezza rileva un CVE nell’ambiente, il rischio effettivo potrebbe non avere subito un impatto a livello aziendale. La best practice, in questo caso, è quella di occuparsi solo delle vulnerabilità critiche per non rischiare di incombere in falsi positivi, in priorità di patch non basate su una reale possibilità di attacco, o in nessun vero exploit PoC. Va da sé l’importanza di una sicurezza a più livelli e di protocolli e procedure come il Pen Test automatizzato e continuo di RidgeBot.

Per ogni CVE, infatti, RidgeBot ha due tipi di plugin:

- Rilevamento: verifica se la vulnerabilità esiste all’interno dell’ambiente;

- Exploit: lascia un playload sulla minaccia, per attivare una vulnerabilità.

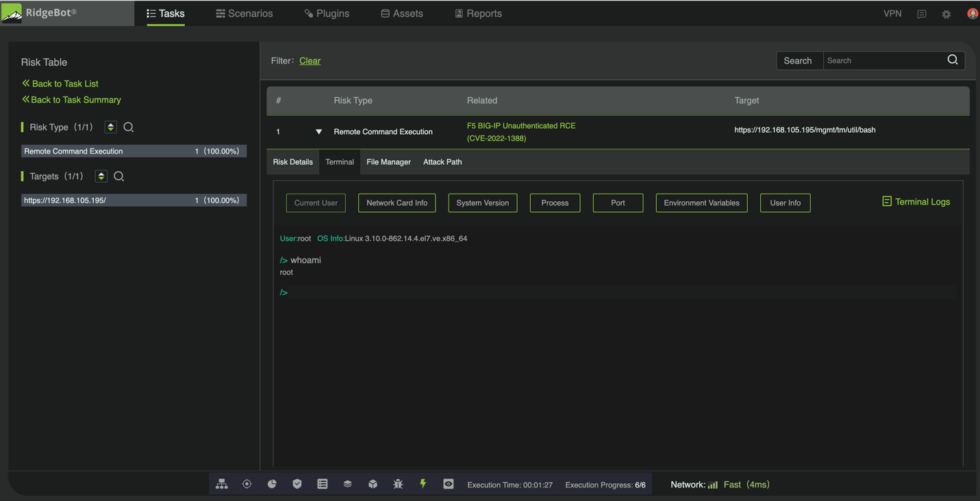

Per CVE – 2022 – 1388, RidgeBot ha scansionato l’exploit rilasciando un “proof of concept” nel giro di pochi giorni. Come possiamo vedere dalla foto affianco, nella dashboard viene mostrato il risultato del rilevamento e dello sfruttamento di RidgeBot, sull’accesso root del dispositivo F5 BIG-IP. Viene mostrato un RCE (Remote Command Execution) non autorizzato su di un indirizzo IP, con una percentuale di rischio del 100% e compromissione dell’IP target al 100%.

Compila il form per richiedere informazioni su Ridge Security

Dato che i rischi non possono essere eliminati solo con una semplice scansione, RidgeBot scansiona, sfrutta e convalida le vulnerabilità segnalando prove concrete.

Scopri RidgeBot

Articolo originale:Automated Pen Testing Continually Scans, Exploits, Validates and Reports CVEs – autore Ridge Security Marketing

Traduzione e riadattamento da parte di CIPS Informatica -Ridge Security Blog - © 2022 Ridge Security, Inc.