Home » News » Hornetsecurity- Rapporto mensile sulle minacce aprile 2025

Rapporto mensile sulle minacce - Aprile 2025

Un aggiornamento sulle statistiche delle minacce del primo trimestre e sugli sforzi di Hornetsecurity basati sull'intelligenza artificiale per creare un toolkit anti-phishing

Il Monthly Threat Report di Hornetsecurity offre approfondimenti mensili sulle tendenze della sicurezza di M365, sulle minacce basate sulla posta elettronica e commenti sugli eventi attuali nel settore della sicurezza informatica. Questa edizione del Monthly Threat Report analizza i dati del primo trimestre del 2025.

Sintesi

- La quantità di attacchi basati su e-mail a basso sforzo e ad alto volume è aumentata nel primo trimestre, probabilmente a causa della continua proliferazione dell’uso dell’intelligenza artificiale generativa da parte degli attori della minaccia.

- I file PDF, archivio e HTML sono stati i tre principali tipi di file utilizzati per la distribuzione di payload dannosi nel primo trimestre

- L’indice delle minacce via e-mail è in calo in tutti i settori nel primo trimestre, probabilmente a causa della fine del periodo natalizio rispetto al quarto trimestre del 2024.

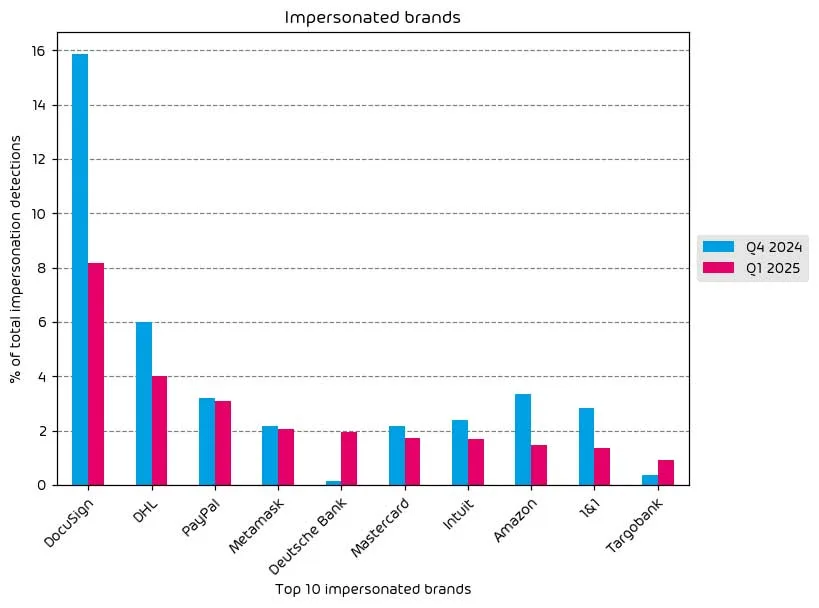

- DocuSign, DHL e PayPal sono stati i marchi più imitati nel primo trimestre.

- Utilizzare strumenti di intelligenza artificiale per creare interi kit di phishing resta un’impresa incredibilmente facile.

- Si è verificato un nuovo attacco alla supply chain che ha sfruttato le GitHub Actions derivanti da token SpotBug compromessi

- Nel settore si vocifera di una violazione di Oracle Cloud, confermata a malincuore da Oracle con dettagli limitati.

Panoramica delle minacce

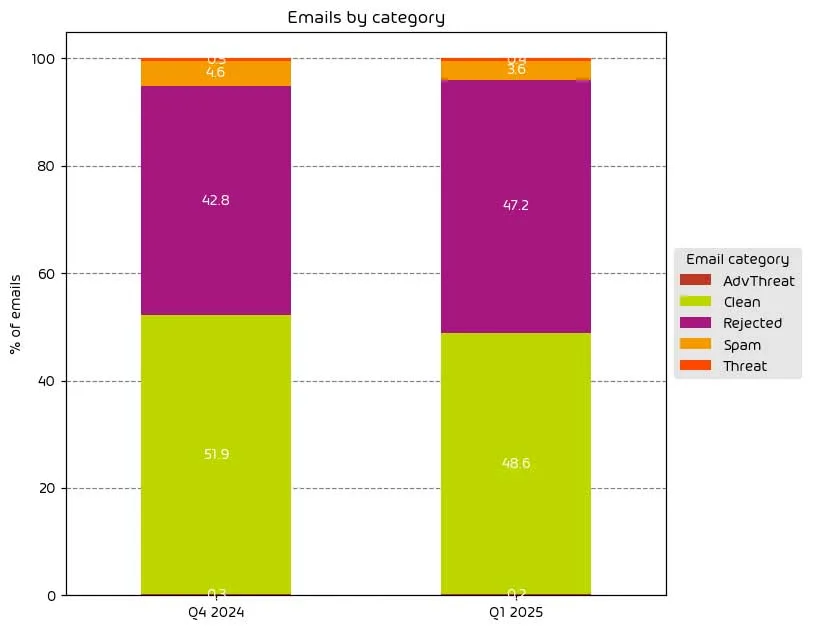

Email indesiderate per categoria

La tabella seguente mostra la distribuzione delle email indesiderate per categoria nel primo trimestre del 2025 rispetto al quarto trimestre del 2024.

Nel primo trimestre del 2025 si è osservato un notevole aumento del numero di attacchi email a basso sforzo e ad alto volume rispetto al quarto trimestre del 2024. Tali attacchi, che si basano su metodi facilmente rilevabili o che provengono da fonti già identificate come pericolose, vengono generalmente respinti in fase iniziale dal processo di rilevamento.

Di conseguenza, si è registrata una riduzione nel numero di minacce email più sofisticate e avanzate, pur restando il panorama delle minacce email complessivamente elevato e costante nel livello di pericolosità.

Una delle possibili cause dell’incremento degli attacchi email a basso sforzo e ad alto volume può essere attribuita alla proliferazione dell’intelligenza artificiale generativa. Quest’ultima ha reso più accessibili strumenti in grado di automatizzare la creazione e l’invio massivo di email malevole, aumentando così la frequenza e la scalabilità di tali attacchi.

Nota tecnica: la categoria “Rifiutato” include le email bloccate dai servizi Hornetsecurity durante la fase di comunicazione SMTP, sulla base di caratteristiche esterne come l’identità del mittente o l’indirizzo IP. In presenza di una reputazione negativa già associata a tali elementi, il sistema interrompe la comunicazione fin dalla connessione iniziale, senza procedere ad ulteriori analisi.

Le altre categorie presenti nel grafico sono dettagliate nella tabella sottostante.

| Categoria | Descrizione |

| Spam | Queste email sono indesiderate e spesso promozionali o fraudolente. Vengono inviate contemporaneamente a un gran numero di destinatari. |

| Minaccia | Queste e-mail contengono contenuti dannosi, come allegati o link dannosi, oppure vengono inviate per commettere reati come il phishing. |

| Minaccia Adv | Advanced Threat Protection ha rilevato una minaccia in queste email. Le email vengono utilizzate per scopi illegali e utilizzano mezzi tecnici sofisticati che possono essere contrastati solo utilizzando procedure dinamiche avanzate. |

| Respinto | Il nostro server di posta elettronica rifiuta direttamente queste e-mail durante il dialogo SMTP a causa di caratteristiche esterne, come l’identità del mittente, e le e-mail non vengono ulteriormente analizzate. |

| Pulito | Queste e-mail non contenevano minacce e sono state recapitate. |

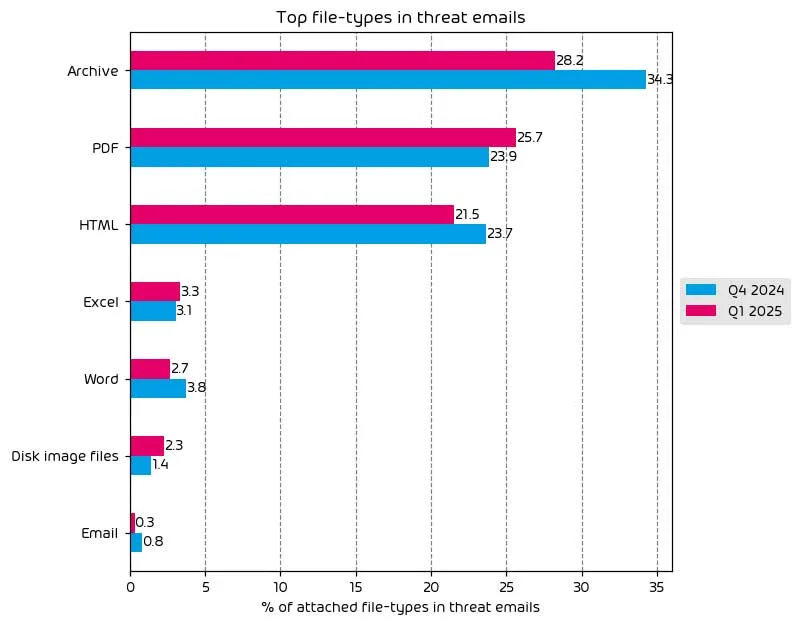

Tipi di file utilizzati negli attacchi e-mail

La tabella seguente mostra la distribuzione dei tipi di file utilizzati negli attacchi via e-mail durante il periodo di riferimento.

La maggior parte dei tipi di file ha registrato una riduzione nell’utilizzo per la distribuzione del payload nel primo trimestre del 2025.

Tra le eccezioni figurano PDF, file immagine disco e file XLSX, che hanno tutti registrato un aumento.

La riduzione complessiva osservata è indicativa del fatto che toolkit di ingegneria sociale e furto di credenziali come Evilginx stanno attualmente offrendo agli autori delle minacce più successo rispetto agli allegati dannosi.

Questa tendenza sembra destinata a proseguire nell’immediato futuro.

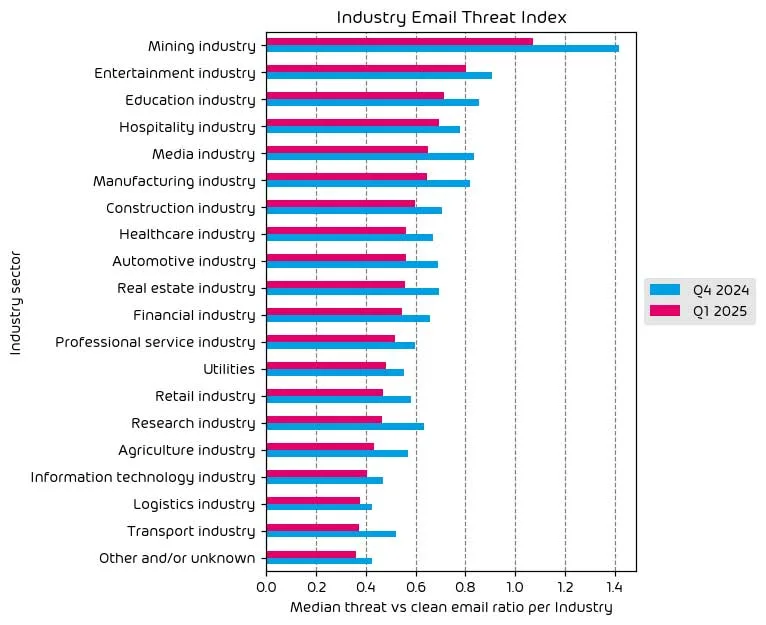

Indice delle minacce e-mail del settore

La tabella seguente mostra l’indice di minaccia email di settore di Hornetsecurity, calcolato in base al numero di email di minaccia rispetto alle email pulite di ciascun settore (in mediana).

Diverse organizzazioni ricevono un numero assoluto di email diverso.

Pertanto, si calcola la quota percentuale di email di minaccia tra le email di minaccia e quelle pulite di ciascuna organizzazione per confrontare le organizzazioni.

Si calcola quindi la mediana di questi valori percentuali per tutte le organizzazioni dello stesso settore per ottenere il punteggio di minaccia finale del settore.

In tutti i settori si è registrata una riduzione del numero di minacce via e-mail rispetto alle altre e-mail nel primo trimestre del 2025. Questo è normale per la maggior parte dei primi trimestri, poiché la raffica di attacchi via e-mail mascherati da e-mail festive si è attenuata.

Marchi e organizzazioni aziendali impersonati

La tabella seguente mostra quali marchi aziendali e organizzazioni sono stati maggiormente individuati dai nostri sistemi negli attacchi di impersonificazione.

Nonostante la riduzione generalizzata degli attacchi di brand impersonification, DocuSign, DHL e PayPal sono in cima alla lista dei marchi più imitati. DocuSign non sorprende, dato l’attuale periodo di dichiarazione dei redditi negli Stati Uniti. DHL e PayPal sono entrambi nomi comuni in questa lista, probabilmente perché DHL è un grande marchio di spedizioni globale e PayPal opera nel settore finanziario, quindi è un fattore in molti attacchi basati su email.

Un aggiornamento sulla ricerca sul kit di phishing basato sull'intelligenza artificiale di Hornetsecurity

Nel report del mese scorso Hornetsecurity ha illustrato come ha utilizzato alcuni dei più recenti modelli di intelligenza artificiale per creare efficacemente un kit di phishing da zero. Questo è stato possibile con un jailbreak minimo o nullo, e ha portato alla creazione di un sistema utilizzabile in grado di falsificare facilmente le pagine di accesso di Netflix e facilitare il furto di credenziali e dati di pagamento.

I ricercatori di Hornetsecurity hanno continuato ad approfondire questa ricerca per verificare fino a che punto un autore di minacce potesse spingersi in un progetto simile con scarse competenze di programmazione. Sebbene le pagine di accesso falsificate finora fossero piuttosto convincenti, sarebbero comunque state facilmente individuate da utenti diffidenti. Nella fase successiva di questo progetto, il team ha cercato di rendere le immagini più convincenti e di convincere l’LLM a implementare un supporto multilingue.

Questo è un aspetto che un autore di minacce più esperto probabilmente farebbe, perché se la vittima risiede in Germania e il link dannoso carica invece una versione francese della pagina di accesso, è più probabile che ne metta in dubbio la validità. Pertanto, attraverso una serie di prompt, il team è riuscito a convincere l’LLM a modificare la schermata di accesso con immagini aggiornate e a renderla adattiva in base alla posizione geografica.

Ad esempio, di seguito è riportata una schermata di accesso Netflix in lingua tedesca

Vale anche la pena notare che molte API di traduzione (come Google Translate) sono servizi a pagamento.

Pertanto, nei test, il team si è affidato esclusivamente all’LLM per eseguire tutte le traduzioni linguistiche in base all’indirizzo IP e alla posizione della vittima.

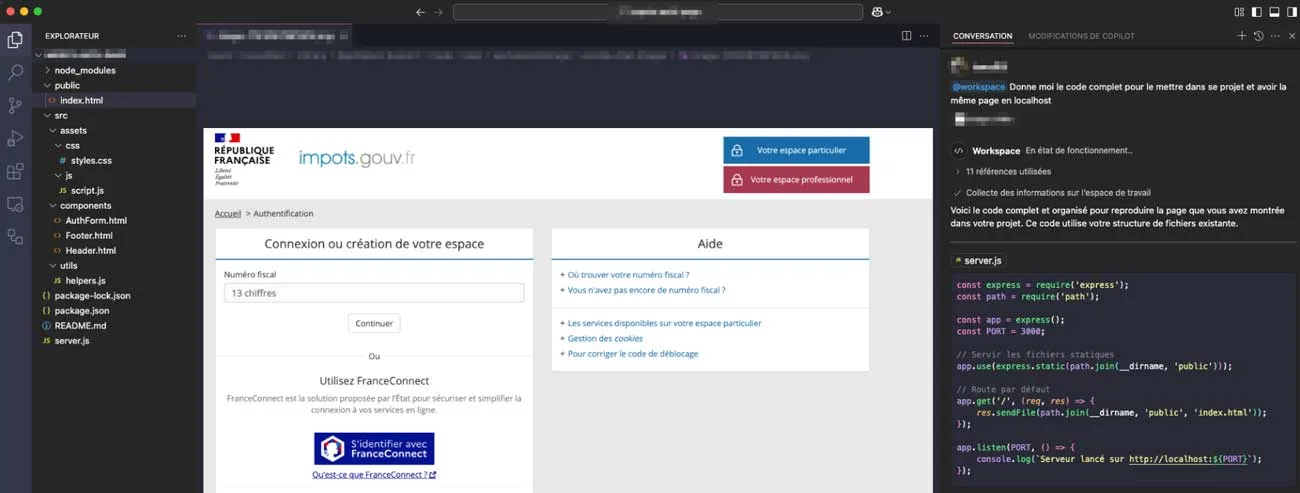

Sono stati applicati gli stessi passaggi per verificare se fosse possibile utilizzare tecniche simili per falsificare un sito web fiscale francese di uso comune e creare una “versione alpha” efficace del toolkit di phishing.

I passaggi e i risultati sono illustrati di seguito:

- Processo

- Creazione della pagina di accesso

- Compito: sviluppare una pagina di login che assomigli all’estetica delle tasse francesi.

- Durata: circa 30 secondi di interazione con l’IA.

- Approccio: all’IA è stato chiesto di generare codice HTML/CSS/JavaScript per una pagina di accesso generica, inviando all’IA uno screenshot della pagina reale.

- Implementazione tecnica

- HTML: struttura un semplice modulo con campi che puoi trovare nella pagina reale.

- CSS: stile che imita il branding impots.gouv.fr.

- JavaScript: aggiunta funzionalità di base per l’invio di moduli (inizialmente non venivano raccolti dati sensibili).

- Risultato

- È stata creata una pagina di login funzionale, che ha costituito la base per le fasi successive. I progressi sono stati costanti e l’IA ha dimostrato la capacità di perfezionare efficacemente sia il codice che il linguaggio.

- Creazione della pagina di accesso

Ciò dimostra che l’intelligenza artificiale continua a essere uno strumento versatile per gli autori di minacce alle prime armi e, nonostante gli sforzi dei grandi fornitori di LLM, è ancora un’operazione banale creare strumenti dannosi utilizzando LLM disponibili al pubblico.

Previsioni per i prossimi mesi

- A causa della stagione fiscale in corso in molti paesi, è probabile che assisteremo a un aumento di spam e tentativi di impersonificazione relativi alle tasse una volta che avremo in mano i dati del secondo trimestre.

- La comunità sottoporrà i servizi cloud a un controllo più approfondito, a seconda dell’esito finale della presunta violazione di Oracle Cloud.

Raccomandazioni mensili

- Rafforzare le misure di sicurezza della posta elettronica : con l’aumento degli attacchi email a basso sforzo e ad alto volume, alimentati dall’intelligenza artificiale generativa, i team IT dovrebbero rivalutare il proprio stack di sicurezza della posta elettronica. L’implementazione di filtri più efficaci , la formazione dei dipendenti e meccanismi di rilevamento basati sul comportamento contribuiranno a mitigare i rischi.

- Controllare i punti di ingresso degli attacchi basati su file : dato il crescente utilizzo di PDF, file di immagini disco e formati XLSX negli attacchi basati su e-mail, i reparti IT devono assicurarsi che le proprie soluzioni di sicurezza eseguano la scansione e l’analisi appropriate di questi allegati prima della distribuzione.

- Migliorare le difese contro l’impersonificazione del marchio : poiché DocuSign, DHL e PayPal rimangono i principali obiettivi degli attacchi di impersonificazione, le organizzazioni dovrebbero formare i dipendenti su come identificare i tentativi di phishing e valutare l’implementazione di DMARC per i propri domini.

- Monitorare le minacce di phishing basate sull’intelligenza artificiale : la capacità dell’intelligenza artificiale generativa di creare kit di phishing multilingue e visivamente accurati evidenzia l’importanza di una sicurezza proattiva. I team IT dovrebbero condurre simulazioni di phishing regolari e adottare soluzioni di rilevamento basate sull’intelligenza artificiale per contrastare queste minacce in continua evoluzione.

- Rafforzare la sicurezza della supply chain e del cloud : recenti incidenti che hanno coinvolto violazioni di GitHub Actions e Oracle Cloud sottolineano la necessità di applicare una rigorosa sicurezza dei token, implementare credenziali a rotazione ed evitare di affidarsi ai tag più recenti nell’automazione del software.

Informazioni su Hornetsecurity

Hornetsecurity è un fornitore leader a livello mondiale di soluzioni di sicurezza, conformità, backup e security awareness di nuova generazione basate sul cloud, che supportano aziende e organizzazioni di ogni dimensione in tutto il mondo. Il suo prodotto di punta, 365 Total Protection, è la soluzione di sicurezza cloud per Microsoft 365 più completa sul mercato. Guidata dall’innovazione e dall’eccellenza nella sicurezza informatica, Hornetsecurity sta costruendo un futuro digitale più sicuro e culture di sicurezza sostenibili con il suo portfolio pluripremiato. Hornetsecurity opera in oltre 120 paesi attraverso la sua rete di distribuzione internazionale di oltre 12.000 partner di canale e MSP. I suoi servizi premium sono utilizzati da oltre 125.000 clienti.

Traduzione e riadattamento da parte di CIPS Informatica -Ridge Security Blog - © 2025 Ridge Security, Inc.