Home » News » Esempi di Phishing nella vita reale

Esempi di Phishing nella vita reale

In questo articolo presenteremo una serie di e-mail di phishing reali, con dettagli personali alterati o offuscati per proteggere le vittime.

Questi sono utili per addestrare gli utenti a individuare gli indizi che qualcosa sta cercando di ingannarli, quindi sentiti libero di usarli nei tuoi materiali di formazione.

Truffa del Principe nigeriano

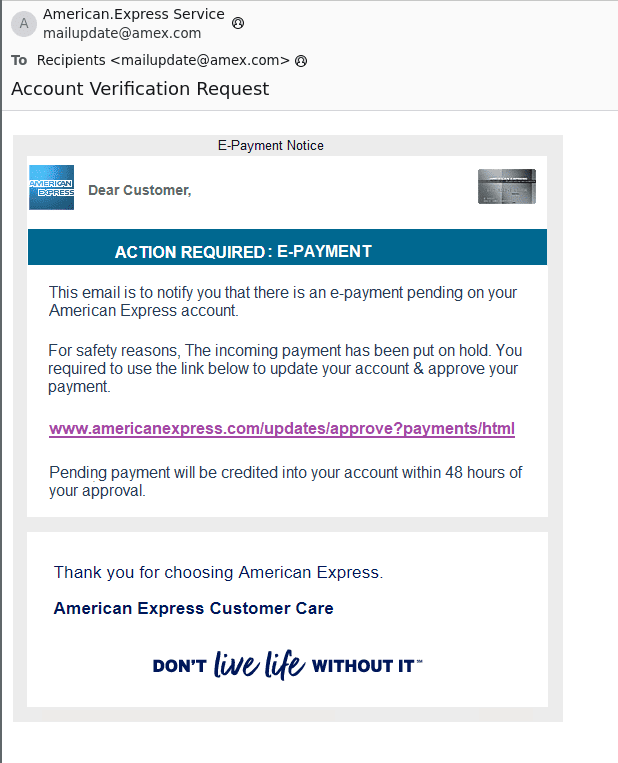

Spoofing

Il link mostrato nell’immagine non è quello che un utente incauto aprirà se lo clicca, motivo per cui è importante addestrare gli utenti a passare il mouse sopra i collegamenti sospetti prima di cliccarvi (il che è più facile sui computer che sugli smartphone).

Gli esseri umani, inclusi gli esperti di sicurezza, sono ancora in difficoltà quando si tratta di identificare URL dannosi

(perché non sono mai stati progettati per essere un’indicazione di affidabilità), ma il fatto che il testo del collegamento che vedi sullo schermo non corrisponda all’effettivo obiettivo del collegamento è sufficiente sapere che è una truffa.

Se fai clic, verrai indirizzato a una pagina di phishing con una richiesta di accesso, che sembra essere un sito American Express.

Nota però le barre di scorrimento: è una pagina web, fatta per assomigliare a un browser (all’interno del browser reale), che puoi capire dalle barre di scorrimento a destra e in basso. Ancora una volta, il dominio effettivo in cui la vittima sta inserendo le proprie credenziali non è quello mostrato nella pagina.

Un altro aspetto è l’imitazione, l’e-mail di seguito sembra provenire da American Express, ma il mittente è secureAmex@wsfax.com, mentre il nome visualizzato del mittente è “American Express”. Questa email non ha lo scopo di scatenare l’avidità, ma piuttosto la preoccupazione per le “informazioni importanti” relative al tuo account.

Altri esempi di Spoofing

Eccone un altro dalla Canada Revenue Agency/Agence du revenu du Canada, sempre con l’effettivo indirizzo email di invio diverso. Questo fa appello all’avidità, con la promessa di un rimborso, facendo clic sul collegamento si accede a una pagina di raccolta delle credenziali.

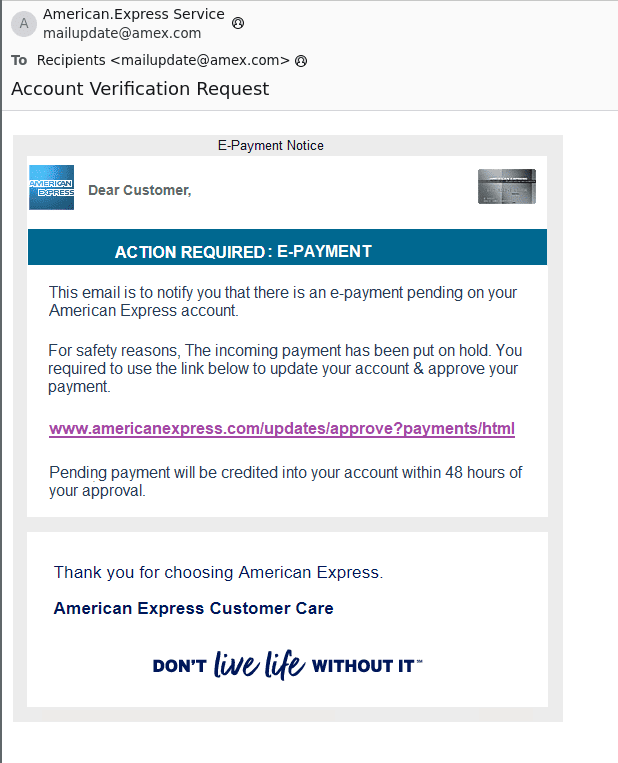

Ci siamo tutti abituati a ricevere tanti pacchi e, dopo la pandemia di Covid-19, è diventato onnipresente. Secondo i nostri dati, DHL è stata per lungo tempo l’azienda leader impersonata, ma recentemente è stata sostituita da Fedex.

Ecco due esempi di email di imitazione di DHL in cui il nome visualizzato non corrisponde all’indirizzo email di invio, con collegamenti su cui fare clic per “aggiornare il tuo indirizzo”.

Nota la parola errata “Packagging” e l’utilizzo di “Hello Dear” come introduzione, improbabile da parte di una compagnia di spedizioni.

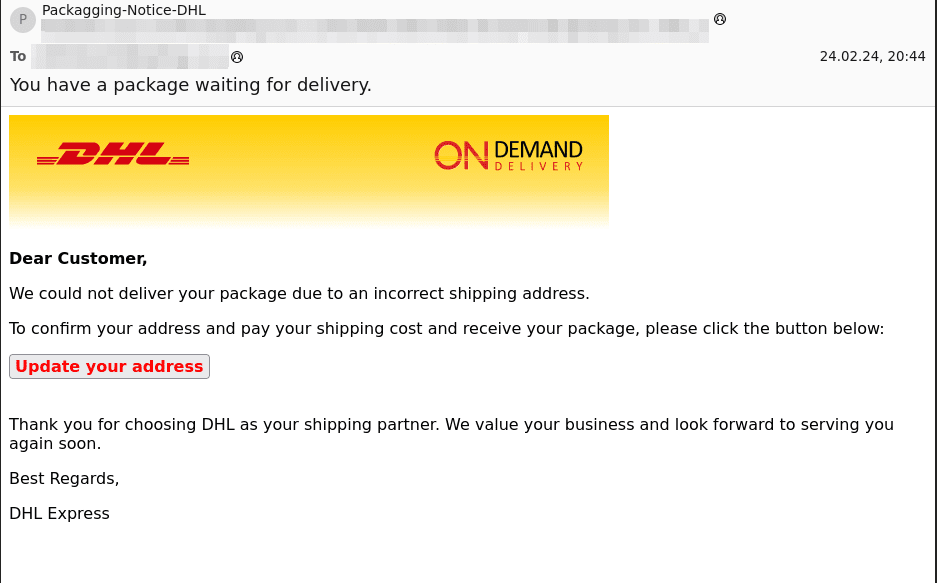

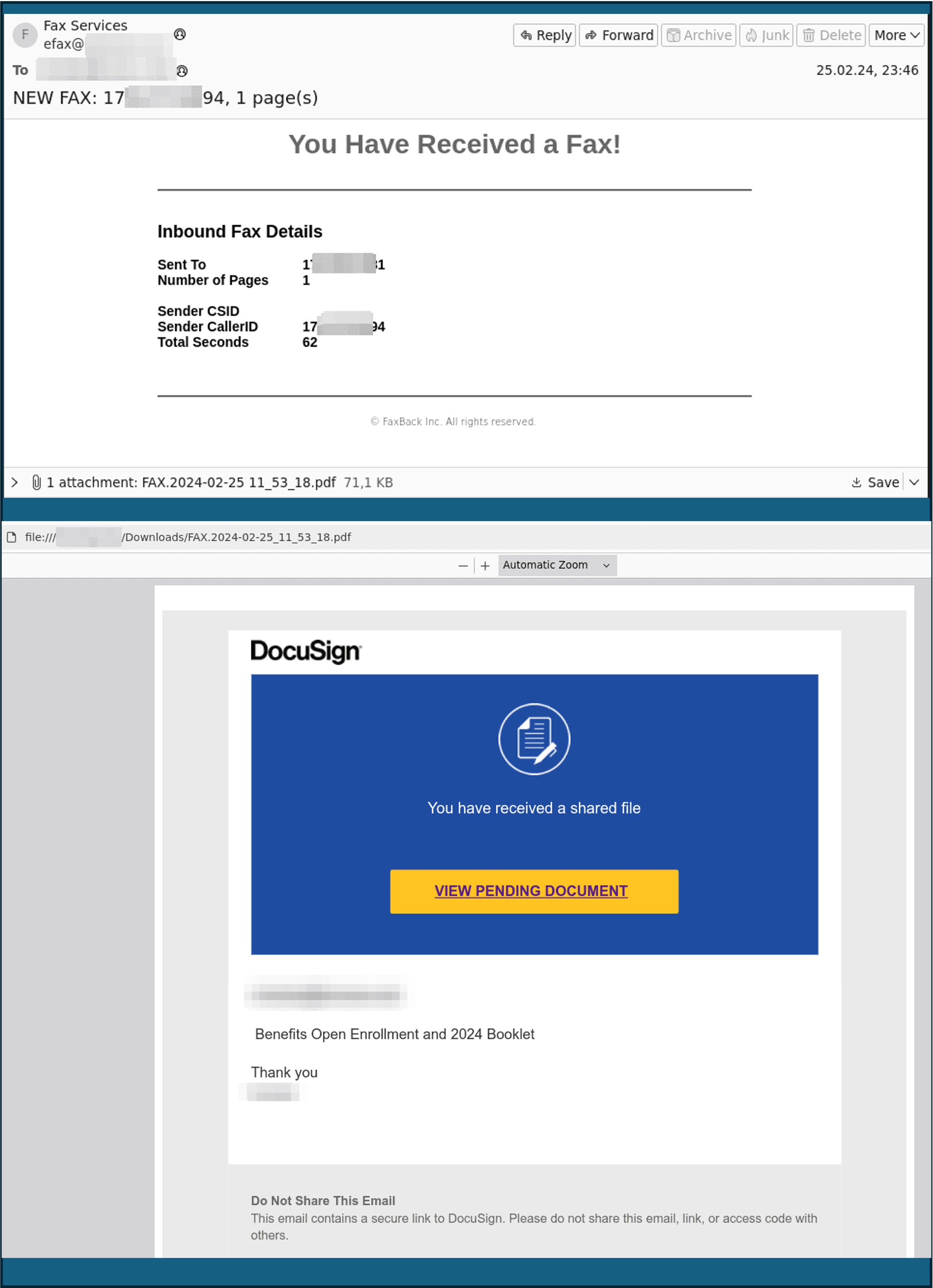

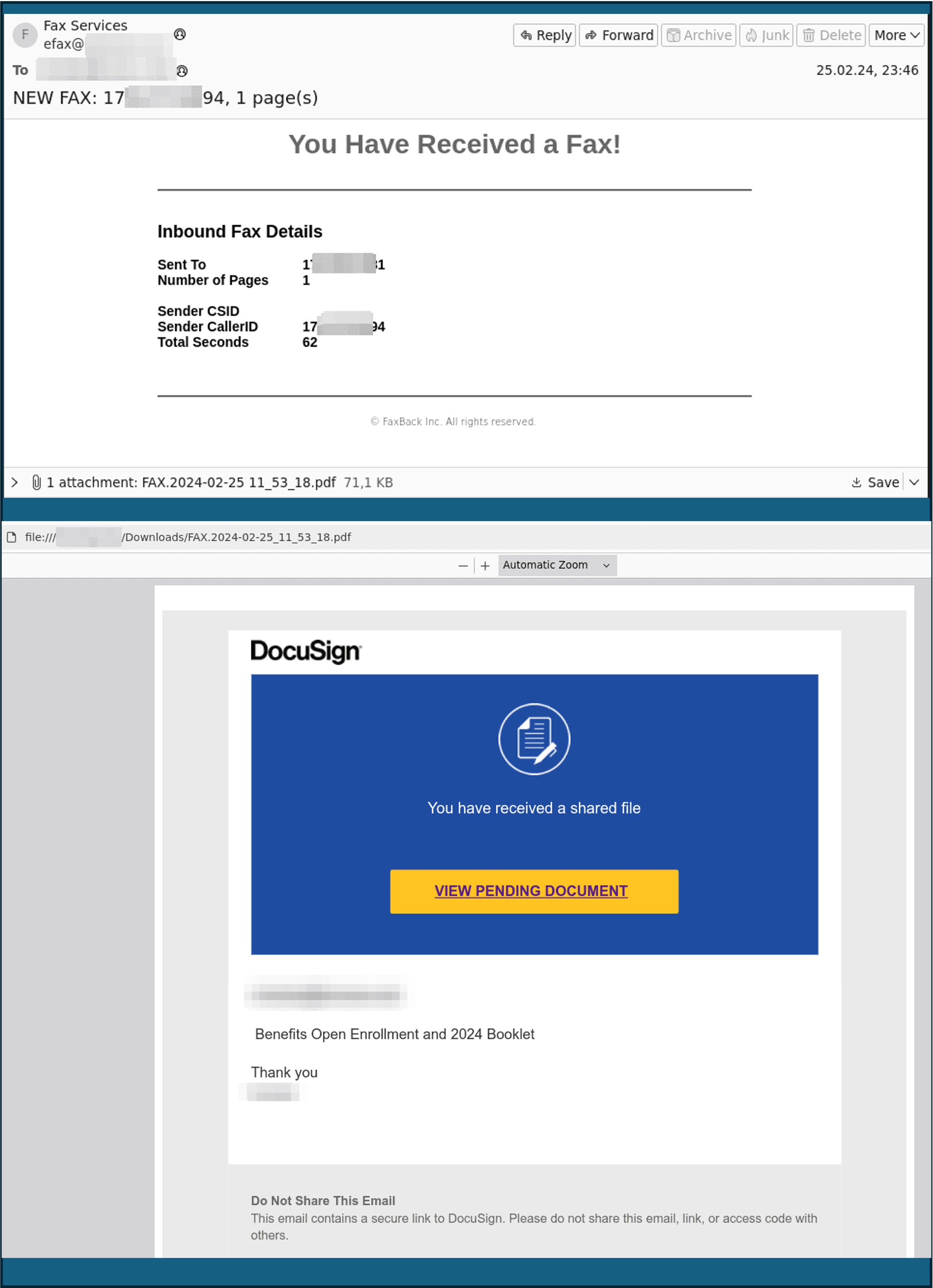

Gli allegati

QR code

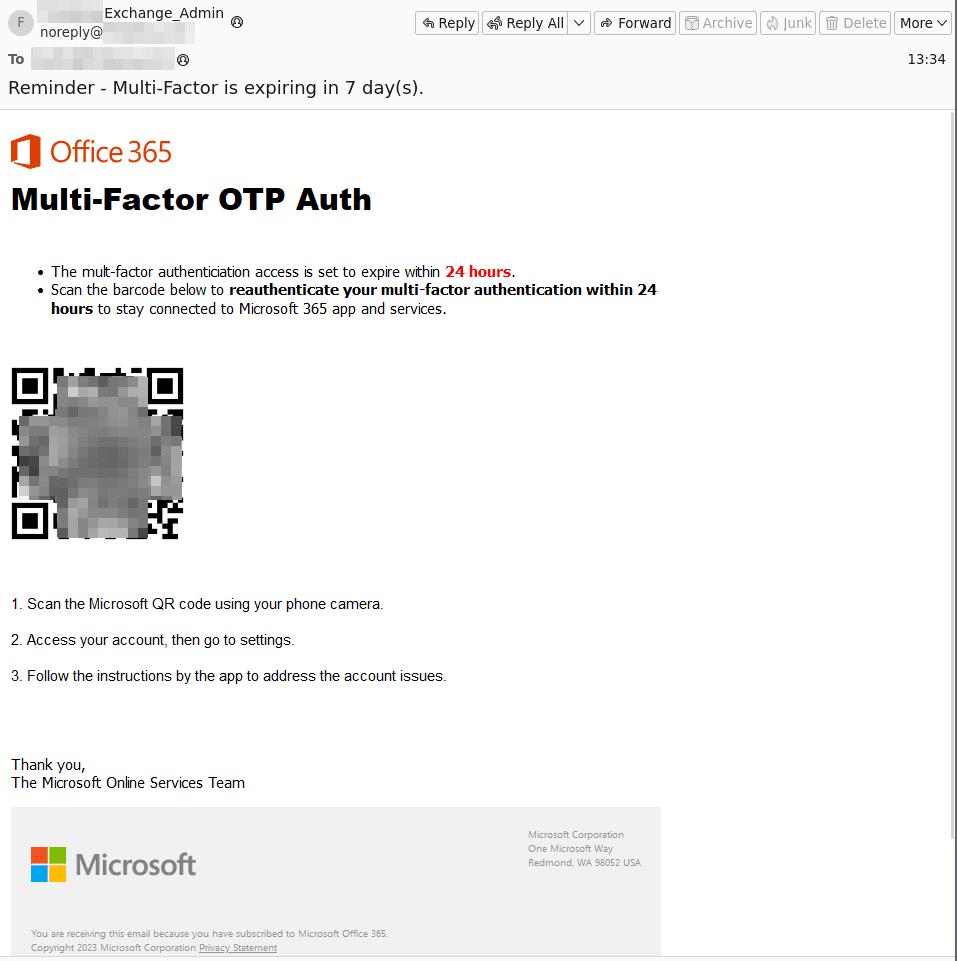

Altri esempi di QR code Phishing

Questo secondo esempio è simile ma si concentra sulla vittima che aggiorna la Multi-Factor Authentication (MFA) che sta per scadere. Notare l’errore di ortografia di “mult-factor”.

L’urgenza di questa e-mail, con la scadenza di 24 ore, sta ancora una volta creando la sensazione che l’utente debba fare qualcosa al riguardo adesso o rischiare di perdere l’accesso e di non essere in grado di svolgere il proprio lavoro.

Entrambi sono particolarmente insidiosi perché il processo di configurazione legittimo per MFA con Microsoft Entra ID, sia con l’app Authenticator di Microsoft che con un’app di terze parti, prevede la scansione di un codice QR. Sembrerà abbastanza normale che gli utenti finali scansionino nuovamente un codice QR come parte dell’MFA.

La chiave qui è la formazione del personale aziendale da parte dei team IT/sicurezza. Se non esistono processi aziendali legittimi che comportano la scansione di codici QR inviati tramite e-mail, è essenziale informare tutti di evitare la scansione di qualsiasi codice QR ricevuto in un’e-mail.

Inoltre, si consiglia di seguire una formazione sulla sensibilizzazione alla sicurezza, comprese le e-mail di phishing simulate, per testare il personale e aiutarlo ad affinare il proprio istinto.

Se disponi di processi aziendali legittimi che coinvolgono codici QR, verifica se possono essere inviati in modo diverso dalla posta elettronica e, in caso contrario, chiarisci a tutti che questo processo utilizza i codici QR ed ecco come farlo il flusso funziona, ma non eseguirne la scansione al di fuori di questa procedura.

Quest’ultimo esempio introduce una piega con il codice QR blu su sfondo rosso, senza dubbio per aggirare le soluzioni di igiene della posta elettronica (Hornetsecurity ATP non si è lasciata ingannare e le ha rilevate). Nota la goffa grammatica “la mancata protezione della casella di posta di aggiornamento porterà alla disattivazione”.

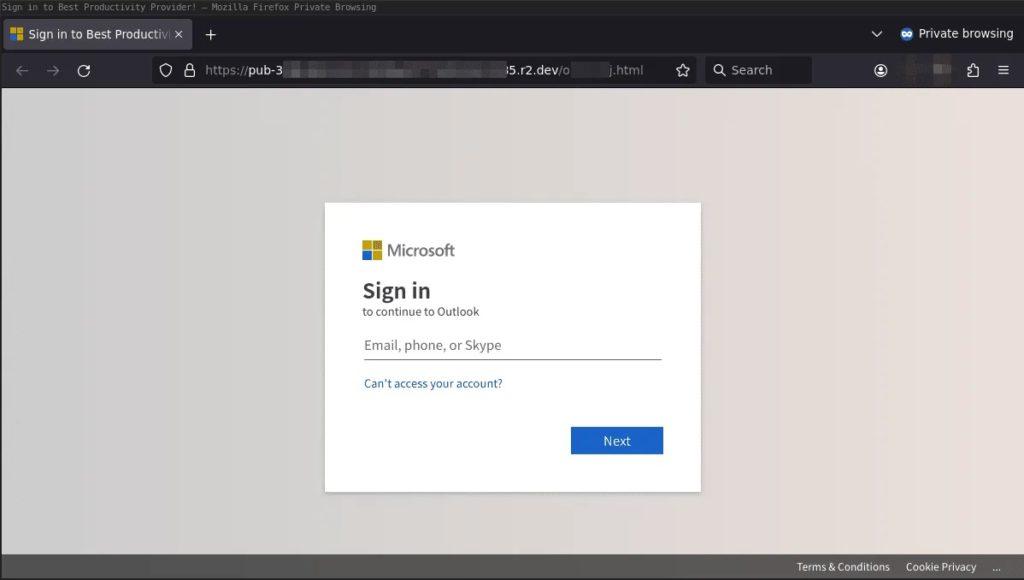

Se esegui la scansione del codice QR verrai indirizzato a una pagina di raccolta delle credenziali, raccogliendo le credenziali di accesso di Microsoft.

La chiave in tutti questi esempi da trasmettere al personale è essere consapevoli delle emozioni scatenanti, delle richieste insolite, dei processi insoliti (non è così che normalmente reimpostano la mia password), errori di ortografia e grammatica e per i codici QR, non scansionare a meno che non faccia parte di un processo aziendale noto.

Migliora la consapevolezza dei dipendenti e salvaguarda i dati critici sfruttando il servizio di Security Awareness di Hornetsecurity per una formazione e una protezione complete sulle minacce informatiche.

Hornetsecurity lavora duramente e costantemente per dare ai propri clienti fiducia nelle loro strategie di protezione da spam e malware e protezione avanzata dalle minacce.

Scopri le ultime novità in materia di sicurezza informatica: come individuare un’e-mail di phishing nell’era dell’intelligenza artificiale.

Conclusioni

In conclusione, comprendere le tattiche utilizzate nelle e-mail di phishing nel mondo reale è fondamentale per consentire a individui e organizzazioni di proteggersi dalle minacce informatiche.

Riconoscendo i comuni segnali d’allarme, praticando la vigilanza e implementando solide misure di sicurezza, gli individui possono difendersi dagli attacchi di phishing, mentre le organizzazioni possono rafforzare le proprie difese e mitigare il rischio di violazioni dei dati e perdite finanziarie.

Rimani informato, resta vigile e resta al sicuro nel panorama in continua evoluzione del crimine informatico.

Compila il form per richiedere maggiori informazioni o la TRIAL gratuita – Hornetsecurity

Articolo originale: What Your Employees Need to Know About Phishing + Real-Life Examples– autore Paul Schnackenburg

Traduzione e riadattamento da parte di CIPS Informatica -Hornetsecurity Blog - © 2024 Hornetsecurity