Home » News » Blackfog » Come difendersi dalla guerra cibernetica

Menù Rapido

Come difendersi dalla guerra cibernetica

Stiamo vivendo un periodo di crescenti tensioni tra le nazioni e crescenti preoccupazioni per i temi legati alla guerra informatica. Il 2020 è appena cominciato e funzionari governativi ed esperti di sicurezza informatica stanno già segnalando un aumento dell’attività malevola da parte di hacker filo-iraniani.

Quest’anno la National Grid britannica ha già dato l’allerta per un possibile attacco informatico, nonché un attacco informatico al ministero degli esteri austriaco, sospettato di essere stato condotto da un altro paese. Le crescenti tensioni stanno mettendo a rischio le infrastrutture nazionali in quanto diventano obiettivi di alto valore.

Lo spionaggio: la nuova normalità

Lo spionaggio ora sta diventando normalità con l’introduzione di nuovi ransomware rivolti in modo specifico ai segreti governativi e militari. Questa nuova generazione di malware sofisticati è in grado di scansionare i file alla ricerca di informazioni chiave per identificare documenti preziosi come informazioni bancarie e informazioni classificate su qualsiasi dispositivo.

Gli enti governativi sono un obiettivo fisso per i criminali informatici che puntano a break su larga scala, ma la minaccia è reale per le organizzazioni di qualsiasi tipo. Qualsiasi organizzazione che detenga dati personali dei cittadini o proprietà intellettuale rischia attacchi “sponsorizzati” dai Stati nazionali.

Il rapporto sulle minacce 2019 di BlackFog conferma questa tendenza. La ricerca mostra che il 20% dei dati provenienti da dispositivi aziendali (o tantomeno consensienti).

Gli attacchi recenti si sono concentrati non solo sulle principali infrastrutture ma anche su individui di alto profilo come Jeff Bezos. Questi attacchi sono più comuni di quanto riportato e vengono persino perpetrati dai governi sui cittadini. Recentemente, è stato riferito che un’app di propaganda “sponsorizzata” dal governo cinese con oltre 100 milioni di utenti ha trovato una backdoor che consente l’accesso a dati sulla posizione, messaggi, foto e cronologia del browser, nonché registrazioni audio attivate da remoto.

Questi problemi sono anche aggravati dal modo in cui questi attacchi vengono ora condotti da agenti dei governi, comprese le società nazionali.

Perché i software antivirus sono inefficaci?

Quindi, come possiamo fermare questi hacker prima che sia troppo tardi?

Dobbiamo pensare al problema in modo diverso.

Facciamo un passo indietro per un momento e pensiamo a come il problema è stato tradizionalmente affrontato dal software antivirus (AV) e perché ora è così inefficace.

All’inizio di Internet il malware era molto rudimentale. È stato semplice scoprire e identificare il codice dannoso. Il concetto era semplice, prendere un’impronta digitale del malware, aggiungerlo a un database e successivamente verificarlo con tutti i nuovi file per vedere se era nell’elenco.

Questa tecnica è banale da implementare ed è ancora oggi utilizzata praticamente da tutte le soluzioni AV del pianeta. Nei primi tempi ha aiutato persone e aziende perché esisteva una quantità limitata di malware. Passiamo rapidamente al 2020 e si stima che ci siano più di 350k nuove varianti ogni giorno.

Poiché il malware è diventato più sofisticato, l’impronta digitale non è più una soluzione efficace poiché la maggior parte dei software di successo ora utilizza tecniche senza file per scaricare i payload, generando un’impronta digitale unica ogni volta che viene distribuita. Questo combinato con altre tecniche di evasione significa che è molto facile bypassare una soluzione AV. Di conseguenza, sono emersi nuovi fornitori incentrati su diversi aspetti del malware per aiutarli a rilevare le infezioni.

Interruzione dei vettori di attacco

Mentre pensiamo a come i virus infettano un dispositivo e si diffondono lateralmente all’interno di un’organizzazione, possiamo vedere una serie di tratti. In primo luogo, la prerogativa di un attacco è rubare informazioni, siano esse proprietà finanziarie, personali o intellettuali. Se l’attaccante non è in grado di comunicare con i server di comando e controllo (C2) o di trasmettere dati, l’attacco ha poco valore.

Concentrandosi sull’esfiltrazione dei dati, è possibile sterilizzare l’attacco dall’inizio. Impedendo al malware di comunicare e isolare il codice, è possibile arrestare la perdita di informazioni e la diffusione laterale ad altri dispositivi all’interno della rete.

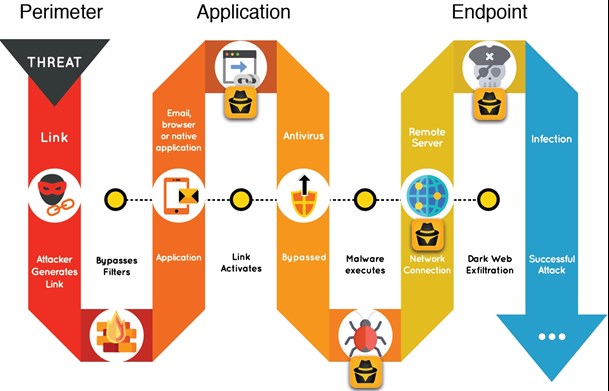

Esistono molti punti nel ciclo di vita di un tipico attacco in cui è possibile scegliere come target l’esfiltrazione dei dati. Il diagramma seguente fornisce un esempio di come BlackFog indirizza il malware utilizzando il monitoraggio dei pacchetti di livello 3.

Concentrandoci su più fasi del ciclo di vita, si può utilizzare la profilazione comportamentale per determinare con un alto grado di precisione quando il software si comporta in modo sospetto. Esistono molte tecniche che sono ora utilizzate da attacchi di successo, come l’attivazione ritardata che è specificamente progettata per evitare il rilevamento. Utilizzando tecniche di esfiltrazione dei dati per monitorare la comunicazione da ogni dispositivo, si riduce significativamente il rischio di diventare la prossima vittima.

Vorremmo solo che Jeff Bezos lo avesse saputo prima…

Articolo tratto dal sito di BLACKFOG (LEGGI L’ARTICOLO ORIGINALE)