Home » News » La guida completa a NTFS vs Share Permissions

Il fondamento della sicurezza di Windows è semplice: se vuoi accedere a una risorsa di rete come un file o una cartella, hai bisogno delle autorizzazioni appropriate. Ma l’implementazione è più complessa perché il sistema operativo Windows ha due tipi di autorizzazioni: autorizzazioni NTFS, che operano a livello di file system, e autorizzazioni di condivisione, che regolano l’accesso di rete alle risorse condivise.

In questo articolo analizzeremo le autorizzazioni NTFS rispetto alle autorizzazioni di condivisione, incluso cosa può fare ciascuno di questi tipi di autorizzazione, in cosa si differenziano e come è possibile utilizzare insieme le autorizzazioni NTFS e di condivisione per applicare il principio dei privilegi minimi su tutti i computer Windows.

Che cosa è NTFS?

NTFS (New Technology File System) è il file system standard per Microsoft Windows NT e sistemi operativi successivi, che sostituisce un file system più vecchio chiamato File Allocation Table (FAT). Tuttavia, FAT (in particolare FAT32) è ancora utilizzato, in particolare su dispositivi di archiviazione rimovibili.

NTFS supporta un efficiente storage e recupero tramite la sua Master File Table (MFT), che tiene traccia di tutti i file e directory sul disco. Questa struttura consente a NTFS di gestire grandi quantità di dati in modo efficace mantenendo tempi di accesso rapidi. Inoltre, il suo supporto per le dimensioni dei file può gestire le richieste delle applicazioni moderne e dell’archiviazione multimediale di oggi. In termini di sicurezza, supporta la crittografia sia a livello di file che di cartella e consente agli amministratori di impostare autorizzazioni dettagliate anche per file e cartelle.

Cosa sono i permessi NTFS?

I permessi NTFS vengono utilizzati per gestire l’accesso ai dati archiviati nei file system NTFS. I principali vantaggi dei permessi di condivisione NTFS sono che interessano sia gli utenti locali che quelli di rete e che si basano sui permessi concessi a un singolo utente all’accesso a Windows, indipendentemente da dove l’utente si sta connettendo.

Ci sono sia permessi NTFS di base che avanzati. Puoi impostare ciascuno dei permessi su Consenti o Nega per controllare l’accesso agli oggetti NTFS. Ecco i tipi di permessi di accesso di base:

- Controllo completo : gli utenti possono aggiungere, modificare, spostare ed eliminare file e directory, nonché le loro proprietà associate. Inoltre, gli utenti possono modificare le impostazioni dei permessi per tutti i file e le sottodirectory.

- Modifica : gli utenti possono visualizzare e modificare file e proprietà dei file, ad esempio aggiungendo o eliminando file da una directory o modificando le proprietà di un file da o verso un file.

- Lettura ed esecuzione : gli utenti possono eseguire file eseguibili, inclusi gli script.

- Lettura : gli utenti possono visualizzare file, proprietà dei file e directory.

- Scrittura : gli utenti possono scrivere su un file e aggiungere file alle directory.

Come impostare i permessi NTFS (guida passo passo)

- Fare clic con il pulsante destro del mouse sulla cartella condivisa.

- Aprire la scheda Sicurezza e fare clic su Modifica , come mostrato di seguito:

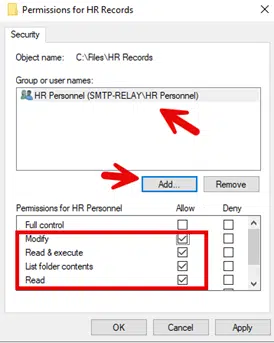

- Fai clic su Aggiungi. Quindi seleziona il gruppo desiderato ( personale delle risorse umane nell’esempio seguente) e usa le caselle di controllo Consenti e Nega per assegnare le autorizzazioni desiderate, come mostrato di seguito.

- Fare clic su Applica per applicare le autorizzazioni.

Cosa sono gliShare Permissions?

Le autorizzazioni di condivisione gestiscono l’accesso alle cartelle condivise in una rete, come una cartella condivisa situata su un file server ospitato centralmente. Le autorizzazioni di condivisione non si applicano agli utenti che accedono localmente. Le autorizzazioni di condivisione si applicano a tutti i file e le cartelle nella condivisione; non è possibile controllare in modo granulare l’accesso alle sottocartelle o agli oggetti in una condivisione. È possibile specificare il numero di utenti autorizzati ad accedere alla cartella condivisa. Le autorizzazioni per le cartelle condivise possono essere utilizzate con i file system NTFS, FAT e FAT32.

Esistono tre tipi di autorizzazioni di condivisione:

- Lettura — Gli utenti possono visualizzare i nomi dei file e delle sottocartelle, leggere i dati nei file ed eseguire programmi. Per impostazione predefinita, al gruppo Everyone vengono assegnati i permessi di lettura .

- Modifica — Gli utenti possono fare tutto ciò che è consentito dall’autorizzazione di lettura, nonché aggiungere file e sottocartelle, modificare i dati nei file ed eliminare sottocartelle e file. Questa autorizzazione non è assegnata di default.

- Controllo completo : gli utenti possono fare tutto ciò che è consentito dalle autorizzazioni di lettura e modifica e possono anche modificare le autorizzazioni solo per i file e le cartelle NTFS. Per impostazione predefinita, al gruppo Administrators vengono concesse le autorizzazioni di Controllo completo.

Come impostare le autorizzazioni di condivisione (guida passo passo)

- Fare clic con il pulsante destro del mouse sulla cartella condivisa.

- Fare clic su Proprietà .

- Apri la scheda Condivisione e fai clic sul pulsante Condividi per condividere la cartella:

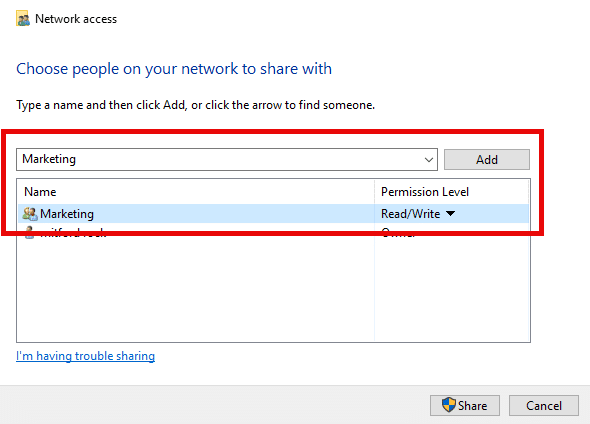

- Scegli il gruppo con cui vuoi condividere la cartella e assegna le autorizzazioni di condivisione come mostrato qui:

- Fare clic sul pulsante Condividi in basso a destra.

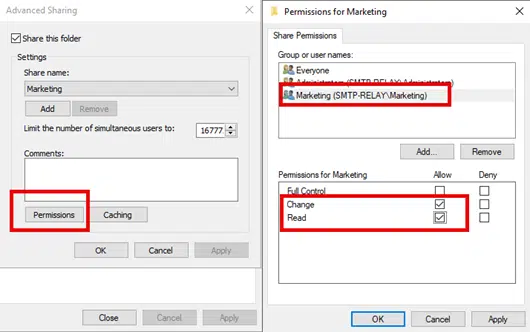

- Una volta condivisa una cartella, puoi impostare le opzioni avanzate. Per prima cosa, clicca su Condivisione avanzata :

Quindi fai clic sul pulsante Permissions . Nella finestra popup, scegli un utente o un gruppo e assegna i permessi desiderati, come mostrato di seguito. Quindi fai clic su OK per completare l’assegnazione.

Differenze principali tra NTFS e Share Permissions

Comprendere le differenze tra permessi di condivisione e permessi NTFS è essenziale per gestire correttamente l’accesso a file e cartelle in un ambiente Windows. Ecco alcune differenze chiave tra i due:

| Caratteristica | Permessi di condivisione | Permessi NTFS |

| Facilità di gestione | Facile da usare e gestire | Controllo più granulare di cartelle e contenuti |

| Compatibilità del file system | Funziona sia con i file system NTFS che FAT o FAT32 | Disponibile solo per i file system NTFS |

| Restrizioni di connessione | Può limitare le connessioni simultanee | Non è possibile limitare le connessioni |

| Posizione di configurazione | Condivisione avanzata > Autorizzazioni | Proprietà file/cartella > scheda Sicurezza |

| Ambito del controllo degli accessi | Regolamenta solo l’accesso remoto alla rete | Protegge sia l’accesso locale che quello remoto |

| Impatto dell’accesso locale | Non influisce sull’accesso locale | Controlla l’accesso locale e remoto |

| Copertura di sicurezza | Limitato agli ambienti in rete | Protegge sia l’accesso locale che quello remoto |

| Uso complementare | Richiede autorizzazioni NTFS per una protezione completa | Funziona in modo indipendente ma migliora la sicurezza complessiva |

Come interagiscono NTFS e le autorizzazioni di condivisione

Quando sono in uso sia NTFS che i permessi di condivisione, cosa succede quando si sovrappongono? Ad esempio, se una cartella ha permessi di condivisione Controllo completo ma solo permessi NTFS di lettura, qual è il risultato finale?

Quando si usano contemporaneamente i permessi NTFS e share, vince sempre il permesso più restrittivo. Ad esempio, se il permesso della cartella condivisa per il gruppo Everyone è impostato su Read e il permesso NTFS è impostato su Modify, si applica il permesso share perché è più restrittivo; all’utente non è consentito modificare i file sull’unità condivisa.

In genere, si consiglia di impostare le autorizzazioni di condivisione a un livello più alto durante l’utilizzo delle autorizzazioni NTFS per applicare controlli di accesso specifici. Ad esempio, si consideri una cartella condivisa in un ambiente collaborativo in cui un team deve accedere ai file frequentemente. L’impostazione delle autorizzazioni di condivisione su Controllo completo per un gruppo di utenti consente loro di creare, modificare ed eliminare facilmente i file senza riscontrare problemi di accesso quando si collegano alla cartella condivisa tramite la rete. Tuttavia, per proteggere i dati sensibili all’interno di tale cartella condivisa, è possibile applicare autorizzazioni NTFS più restrittive che limitano l’accesso a file o sottocartelle specifici. Questo approccio garantisce che, mentre gli utenti possono interagire liberamente con la maggior parte del contenuto nella cartella condivisa, le informazioni sensibili siano comunque protette da controlli NTFS più rigorosi.

Best Practice per la gestione delle autorizzazioni

Di seguito sono riportate alcune best practice per gestire le autorizzazioni in modo efficace e sicuro:

- Assegna sempre i permessi ai gruppi piuttosto che ai singoli utenti, a meno che non sia assolutamente necessario . Assegnare i permessi ai singoli account utente può portare a una struttura di permessi complessa e ingestibile. Ad esempio, quando un utente viene eliminato, tutte le voci di permesso per quell’utente rimarranno come SID orfani nell’Access Control List (ACL), ingombrando il sistema e complicando la gestione dei permessi.

- Implementa il principio del privilegio minimo (PoLP) : concedi agli utenti i permessi di cui hanno bisogno e niente di più. Ad esempio, se un utente ha bisogno di leggere le informazioni in una cartella ma non ha mai una ragione legittima per eliminare, creare o modificare file, assicurati che abbia solo il permesso di lettura.

- Assegnare permessi ai gruppi, non agli account utente: assegnare permessi ai gruppi semplifica la gestione delle risorse condivise. Se il ruolo di un utente cambia, basta aggiungerlo ai nuovi gruppi appropriati e rimuoverlo da tutti i gruppi che non sono più rilevanti.

- Utilizza solo autorizzazioni NTFS per gli utenti locali: le autorizzazioni di condivisione si applicano solo agli utenti che accedono alle risorse condivise tramite la rete; non si applicano agli utenti che accedono localmente.

- Inserisci gli oggetti con gli stessi requisiti di sicurezza nella stessa cartella : ad esempio, se gli utenti di un reparto necessitano dell’autorizzazione di lettura per più cartelle, memorizza tali cartelle nella stessa cartella padre e condividila, anziché condividere ogni cartella singolarmente.

- Gestisci saggiamente i gruppi Everyone e Administrators : limita il gruppo Everyone a risorse pubbliche o non sensibili ed evita di concedergli l’accesso a sistemi o dati critici. Mantieni minima l’appartenenza al gruppo Administrators e usa account separati per le attività amministrative anziché concedere diritti di amministratore ad account quotidiani.

- Evita conflitti di permessi nidificati : imposta i permessi al livello più alto possibile nella struttura delle cartelle e limita l’uso di gruppi o strutture di cartelle profondamente nidificati per impedire l’ereditarietà indesiderata. Evita di interrompere l’ereditarietà dei permessi utilizzando con parsimonia dinieghi espliciti.

- Utilizzare strumenti per la gestione delle autorizzazioni e gli audit : utilizzare strumenti di audit per generare report su chi ha accesso a cosa e quando sono state modificate le autorizzazioni e configurare avvisi per modifiche impreviste delle autorizzazioni e tentativi di accesso.

- Documenta e descrivi la tua strategia e i tuoi processi di autorizzazione : gestire l’autorizzazione NTFS e di condivisione in modo ad hoc può creare inutili complessità e lacune di sicurezza. La cosa migliore è definire in anticipo la tua filosofia e strategia di autorizzazione e combinarle con un processo collaudato di concessione, monitoraggio e rimozione delle autorizzazioni su base frequente e regolare.

Risoluzione dei problemi di autorizzazione

Diagnosi e correzione dei permessi interrotti

Le autorizzazioni interrotte si verificano quando gli utenti non possono accedere alle risorse che sono autorizzati a utilizzare o ottenere l’accesso ad aree non previste a causa di configurazioni errate. Per identificare e risolvere questi problemi:

- Utilizzare strumenti o funzionalità del sistema operativo per verificare le autorizzazioni effettive di un utente o di un gruppo su una risorsa specifica.

- Controllare e rimuovere eventuali SID (identificatori di sicurezza) sconosciuti o non risolti nelle voci di autorizzazione, che potrebbero indicare account orfani.

- Assicurati che l’utente o il gruppo corretto sia il proprietario della risorsa, poiché la proprietà può sovrascrivere altre autorizzazioni. Come amministratore, potresti dover assumere la proprietà del file o della cartella e reimpostare le autorizzazioni.

- Per i gruppi critici, valutare l’assegnazione esplicita delle autorizzazioni richieste anziché affidarsi esclusivamente all’ereditarietà.

Risoluzione dei conflitti di autorizzazione di condivisione nidificata

Le autorizzazioni sovrapposte o ereditate dall’annidamento causano problemi di accesso o conflitti imprevisti. Per risolvere questi problemi:

- Rivedere le autorizzazioni effettive combinando le autorizzazioni di condivisione e NTFS, ricordando che l’autorizzazione più restrittiva ha la precedenza.

- Se possibile, evita di utilizzare condivisioni nidificate, poiché possono creare scenari di autorizzazione confusi.

- Traccia le gerarchie delle autorizzazioni mappando le autorizzazioni ereditate tra i livelli per comprendere il flusso e identificare i conflitti.

- Verificare la presenza di autorizzazioni Nega a qualsiasi livello, poiché potrebbero sovrascrivere le autorizzazioni Consenti presenti più in alto nella gerarchia.

Utilizzo efficace dell'ereditarietà dei permessi

Puoi semplificare la gestione consentendo alle risorse di ereditare i permessi dagli oggetti padre. Tuttavia, assicurati di comprendere come funziona l’ereditarietà, poiché i permessi ereditati dalle cartelle padre possono sovrascrivere i permessi espliciti assegnati alle cartelle figlio, potenzialmente concedendo un accesso più ampio di quanto previsto. Queste best practice possono aiutarti:

- Rivedere periodicamente le impostazioni ereditate per assicurarsi che siano in linea con le policy organizzative.

- Per aggiornare tutte le sottocartelle e i file quando si modificano le autorizzazioni delle cartelle, utilizzare l’opzione Sostituisci tutte le voci di autorizzazione degli oggetti figlio con voci di autorizzazione ereditabili da questo oggetto .

- Siate cauti quando interrompete l’ereditarietà, poiché può portare a problemi di accesso inaspettati. Disattivate l’ereditarietà solo quando è assolutamente necessario e assicuratevi di comprenderne le implicazioni.

NTFS vs. Share Permissions: scelta della strategia giusta

Nella maggior parte delle situazioni, i permessi NTFS saranno la scelta migliore in quanto sono legati al file system stesso. Nei casi in cui gli utenti accederanno alle risorse direttamente su una macchina Windows su cui hanno effettuato l’accesso, NTFS è l’unica opzione, poiché i permessi di condivisione file non limitano l’accesso locale. I permessi NTFS offrono anche un controllo più dettagliato su file e sottocartelle all’interno di una cartella condivisa e possono adattarsi a strutture di permessi più complesse quando è necessario impostare permessi diversi per vari utenti o gruppi su file o sottocartelle specifici.

Ci sono casi in cui le autorizzazioni di condivisione di Windows potrebbero essere più adatte. In particolare, per qualsiasi unità partizionata con FAT32, le autorizzazioni NTFS non sono un’opzione. Inoltre, le autorizzazioni di condivisione consentono di limitare il numero di utenti remoti che possono accedere simultaneamente a una cartella condivisa. Le autorizzazioni di condivisione potrebbero essere adatte anche in un piccolo ufficio in cui le risorse sono accessibili solo tramite la rete e non c’è un amministratore dedicato per gestire l’ambiente.

Tuttavia, otterrai i risultati migliori quando combini permessi NTFS e condivisi, ricordando che il permesso più restrittivo avrà sempre la precedenza. Mantieni ampi i permessi di condivisione e usa i permessi NTFS per un controllo di accesso dettagliato. Una buona regola pratica è quella di impostare i permessi di condivisione su Controllo completo per gli amministratori e Modifica per gli utenti di dominio, e usare i permessi NTFS per un controllo più granulare.

Automazione della gestione delle autorizzazioni

La gestione manuale dei permessi può essere un compito noioso e dispendioso in termini di tempo, ed è suscettibile di errori umani che possono compromettere la sicurezza. L’automazione può migliorare la sicurezza e ridurre il carico di lavoro amministrativo.

Controllo degli accessi basato sui ruoli (RBAC) e strumenti di automazione

Con RBAC , i diritti di accesso vengono concessi ai ruoli anziché ai singoli utenti, e poi a ogni utente viene assegnato il ruolo o i ruoli appropriati in base alle proprie funzioni lavorative. Quando le esigenze di un ruolo cambiano, come quando viene adottata una nuova applicazione o un nuovo database, al ruolo vengono concesse le nuove autorizzazioni appropriate e tutti gli utenti con quel ruolo ereditano automaticamente tali autorizzazioni. Quando cambiano i compiti di un particolare utente, le sue autorizzazioni possono essere aggiornate semplicemente modificando le assegnazioni dei ruoli.

Uno strumento nativo per la gestione degli accessi e delle autorizzazioni degli utenti è Active Directory (AD). AD fornisce modelli utente che semplificano la creazione di account, abilitano l’assegnazione di autorizzazioni basate su gruppi e si integrano perfettamente con numerose applicazioni di terze parti. Esistono anche alcuni eccellenti strumenti di terze parti sul mercato. Ad esempio, SolarWinds Access Rights Manager (ARM) e Lepide possono aiutare ad automatizzare il provisioning degli utenti, mentre Netwrix Usercube offre gestione del ciclo di vita dell’identità, certificazione degli accessi e reporting di audit per garantire che gli utenti abbiano un accesso appropriato alle risorse in base ai loro ruoli

Conclusione

Padroneggiare le sfumature delle autorizzazioni di condivisione rispetto alle autorizzazioni NTFS è essenziale per far rispettare il principio del privilegio minimo in un ambiente Windows. Sfruttare l’ereditarietà delle autorizzazioni, sfruttare il controllo degli accessi basato sui ruoli e utilizzare strumenti di automazione avanzati può semplificare notevolmente la gestione degli accessi per te come amministratore. Adottando le best practice descritte in questa guida e investendo negli strumenti giusti, puoi garantire un’efficace gestione delle autorizzazioni e una sicurezza informatica più forte.

Domande frequenti

Qual è la differenza tra autorizzazioni di condivisione e NTFS?

Le autorizzazioni di condivisione e NTFS svolgono ruoli diversi ma complementari nella sicurezza di Windows:

- I permessi di condivisione controllano l’accesso di rete solo alle risorse condivise. Questi permessi non influenzano l’accesso locale a file e cartelle. Ci sono tre livelli di base: Lettura, Modifica e Controllo completo.

- I permessi NTFS forniscono una protezione completa per l’accesso locale e di rete, con sei livelli di permessi granulari: Lettura, Scrittura, Elenco contenuti cartella, Lettura ed esecuzione, Modifica e Controllo completo. I permessi NTFS si applicano a tutti i file e le cartelle sui volumi NTFS, supportano l’ereditarietà e i permessi speciali e abilitano la crittografia dei file.

Cosa ha la precedenza, NTFS o i permessi di condivisione?

Quando sono presenti sia i permessi NTFS che quelli di condivisione, Windows applica il permesso più restrittivo. Ad esempio, se i permessi di condivisione consentono il Controllo completo ma NTFS limita a Lettura, l’utente avrà solo accesso in Lettura.

Cosa succede quando le autorizzazioni di condivisione e le autorizzazioni NTFS vengono combinate?

Quando si combinano autorizzazioni share e NTFS, si applica sempre l’autorizzazione più restrittiva. Ciò fornisce un ulteriore livello di sicurezza assicurando che gli utenti non possano superare il loro livello di autorizzazione più restrittivo, indipendentemente dal fatto che provenga da autorizzazioni share o NTFS.

Qual è lo scopo delle autorizzazioni NTFS?

Lo scopo principale dei permessi NTFS è di abilitare un controllo di accesso coerente con privilegi minimi, indipendentemente dal fatto che l’accesso alla risorsa avvenga localmente o tramite la rete. Inoltre:

- Supporta l’ereditarietà tramite gerarchie di cartelle

- Fornisce un controllo granulare sulle cartelle condivise e sui loro contenuti

- Consenti la crittografia di file e cartelle

- Abilitare la verifica dei tentativi di accesso

Le autorizzazioni NTFS sovrascrivono le autorizzazioni di condivisione?

I permessi NTFS non sovrascrivono i permessi di condivisione per impostazione predefinita. Tuttavia, se si accede a una risorsa tramite la rete, i permessi di condivisione non possono garantire un livello di accesso superiore al permesso NTFS attivo. Quando entrambi i tipi di permesso sono abilitati, vince il permesso più restrittivo.

Cosa succede quando si combinano sia le autorizzazioni di condivisione che quelle NTFS su una condivisione?

Quando si combinano permessi di condivisione e NTFS su una risorsa condivisa, il permesso più restrittivo ha la precedenza. Mentre i permessi di condivisione non si applicano all’accesso locale, sia i permessi di condivisione che quelli NTFS possono essere applicati all’accesso di rete. Ad esempio, se i permessi di condivisione sono Controllo completo e i permessi NTFS sono Lettura, l’utente avrà solo accesso Lettura

Quali sono le best practice per le autorizzazioni di condivisione e NTFS?

- Utilizzare le autorizzazioni di condivisione per un ampio controllo degli accessi e affidarsi a NTFS per una gestione dettagliata delle autorizzazioni.

- Mantieni i permessi semplici e organizzati

- Ad eccezione dei file che risiedono su una partizione non NTFS, non fare mai affidamento esclusivamente sulle autorizzazioni di condivisione.

- Rimuovere tutti i diritti di amministratore non necessari.

- Utilizzare autorizzazioni di rifiuto esplicite solo in circostanze speciali.

- Monitorare i modelli di accesso per identificare tentativi sospetti di accesso a dati sensibili.

- Esegui revisioni periodiche delle impostazioni delle autorizzazioni per assicurarti che siano in linea con le attuali pratiche aziendali e i requisiti di sicurezza.

Compila il form per ottenere l’ebook gratuito

Prova gratuitamente tutti gli strumenti Netwrix

Le soluzioni Netwrix consentono di identificare e classificare le informazioni sensibili con la massima precisione; ridurre l’esposizione al rischio e rilevare le minacce in tempo utile per evitare violazioni dei dati, raggiungere e dimostrare la conformità.

La piattaforma include una vasta gamma di applicazioni che forniscono una visualizzazione a riquadro singolo di ciò che sta accadendo in entrambi i sistemi IT di archiviazione dati e nelle dorsali di rete.

Netwrix Auditor, Netwrix Data Classification, Provilege Secure, StealthDEFEND, Anixis, Endpoint Protector… oggi il mondo Netwrix si è allargato fino a diventare un vero e proprio universo di soluzioni complete per la gestione e la sicurezza dei tuoi dati aziendali:

Articolo originale: Safetica ONE 11.0: taking the Safetica Product Experience to the next level!- Author: Jan Lakatos – Safetica ONE Product Manager

Scritto e riadattato da CIPS Informatica per Safetica

© Safetica a.s., 2023

Riadattamento da parte di CIPS Informatica - Netwrix