Home » News » Hornetsecurity: report giugno 2022

Come ogni mese Hornetsecurity ha pubblicato un report sulle minacce veicolate tramite posta elettronica. Ponendolo a confronto con quello precedente emergono dati interessanti

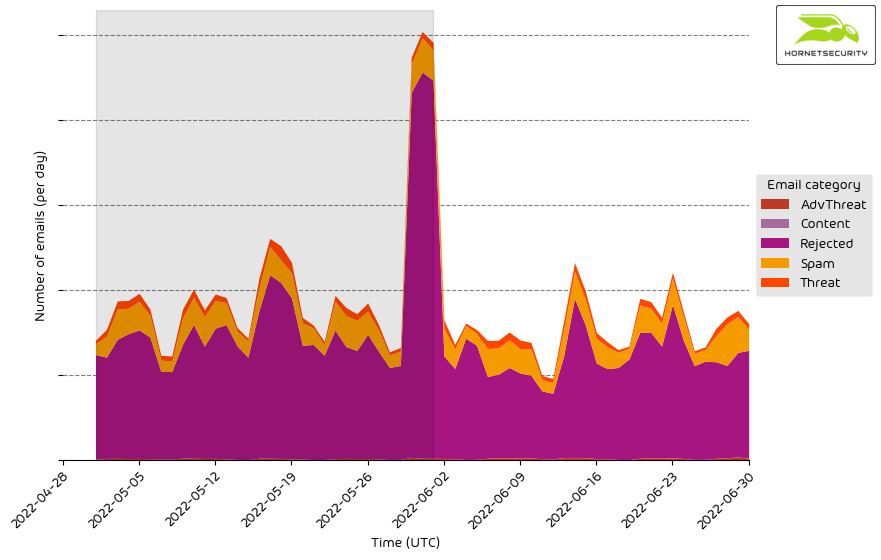

Email Indesiderate per categoria

Le categorie e-mail elencate nella tabella seguente corrispondono a quelle elencate nell’E-mail Live Tracking del pannello di controllo di Hornetsecurity.

Categoria Email | % | Metodologia |

|---|---|---|

Respinta | 78.69 | Queste e-mail indesiderate, spesso sono promozionali o fraudolente e inviate contemporaneamente a un gran numero di destinatari. |

Spam | 15.90 | Queste sono le e-mail con allegato non valido. Per capire quali sono gli allegati validi, gli amministratori li definiscono nel modulo Controllo contenuto. |

Threat | 4.13 | Queste e-mail sono quelle con contenuti dannosi, oppure quelle che vengono inviate per fare phishing. |

AdvThreat | 1.23 | Advanced Threat Protection ha rilevato una minaccia in queste e-mail utilizzate per scopi illegali utilizzando sofisticati mezzi, che possono essere respinti solo con procedure avanzate. |

Content | 0.05 | Il server di posta elettronica di Hornetsecurity rifiuta queste e-mail direttamente durante la finestra di dialogo SMTP a causa di caratteristiche esterne, come l’identità del mittente, senza bisogno di ulteriori analisi. |

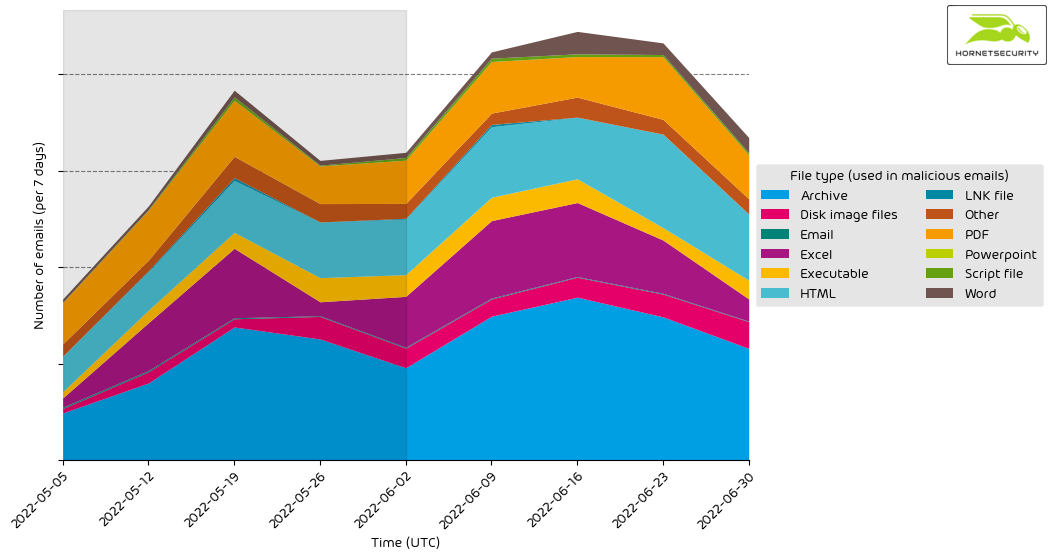

Tipi di file utilizzati negli attacchi

I motivi per cui i file HTML, PDF, ZIP ed Excel vengono utilizzati spesso negli attacchi email, sono più di uno. Il primo è che questo tipo di file può essere utilizzato per incorporare un codice dannoso, eseguibile all’apertura. Il secondo motivo è che questi file possono indurre gli utenti a divulgare informazioni sensibili, come password o un numero di carta di credito (soprattutto per i file HTML). Terzo, e ultimo, motivo è che questi file possono anche essere utilizzati per installare, distribuire e avviare malware sul pc della vittima. Nella tabella di seguito viene mostrata la distribuzione dei tipi di file utilizzati negli attacchi.

Tipo di file | % |

|---|---|

Archivio | 35.6 |

HTML | 18.5 |

Excel | 14.4 |

PDF | 12.6 |

Disk Image Files | 5.5 |

Word | 3.5 |

Altro | 4.9 |

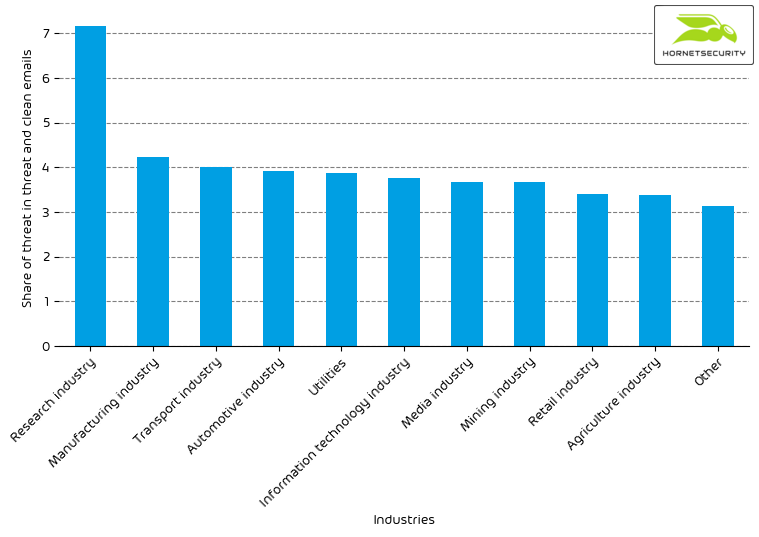

Indice delle minacce e-mail del settore

Nel mese corrente il settore più preso di mira dagli hacker è stato quello della ricerca, in quanto pieno di informazioni sensibili e, molto spesso, lento nell’adottare tecnologie di sicurezza a causa dei vincoli di budget. Con la tabella di seguito, verrà mostrato l’indice di minacce e-mail di Hornetsecurity, in base al numero di threat, confrontato con le e-mail sicure per ciascun settore.

Settore | Condivisione threat e mail sicure |

|---|---|

Ricerca | 7.2 |

Manifatturiero | 4.2 |

Trasporti | 4.0 |

Automobilistico | 3.9 |

Servizi pubblici | 3.9 |

IT | 3.8 |

Media | 3.7 |

Minerario | 3.7 |

Commercio al dettaglio | 3.4 |

Agricolo | 3.4 |

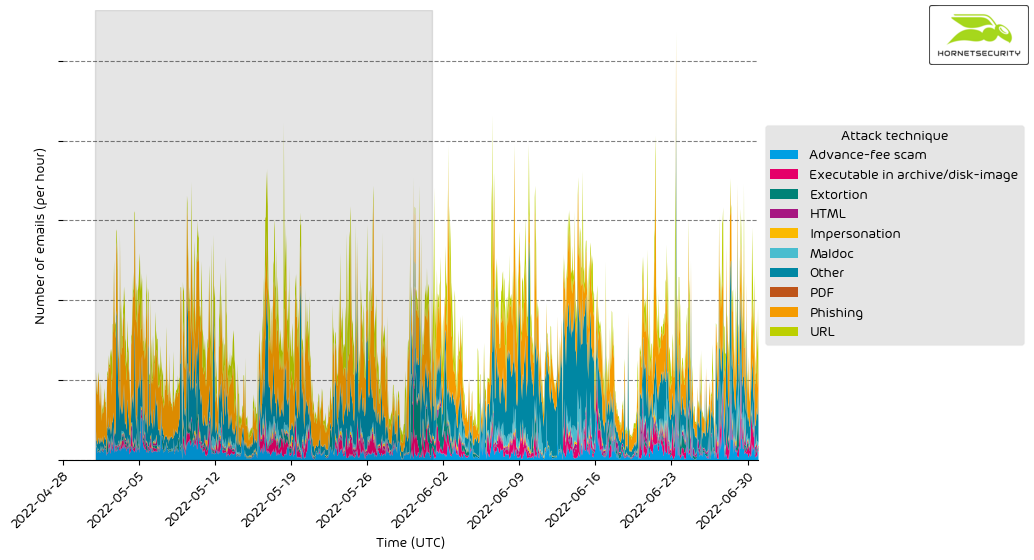

Tecniche di attacco

Il phishing è il più utilizzato tra gli attacchi e-mail in quanto rappresenta un modo molto efficace per indurre le persone a divulgare le proprie informazioni personali o a fare clic su collegamenti dannosi. Le e-mail di phishing, infatti, sembrano provenire spesso da una fonte legittima, la quale può essere una nota azienda o un sito web, e utilizzano un linguaggio urgente o allarmante che può indurre le persone ad agire senza pensare.

La tabella seguente mostra le tecniche di attacco utilizzate.

Settore | Condivisione threat e mail sicure |

|---|---|

Phishing | 30.7 |

URL | 11.5 |

Truffa a pagamento anticipato | 7.4 |

Attacco all’archivio/disk image | 5.3 |

Estorsione | 4.1 |

Maldoc | 3.4 |

HTML | 2.3 |

Furto d’identità | 1.3 |

PDF | 0.3 |

Altro | 33.8 |

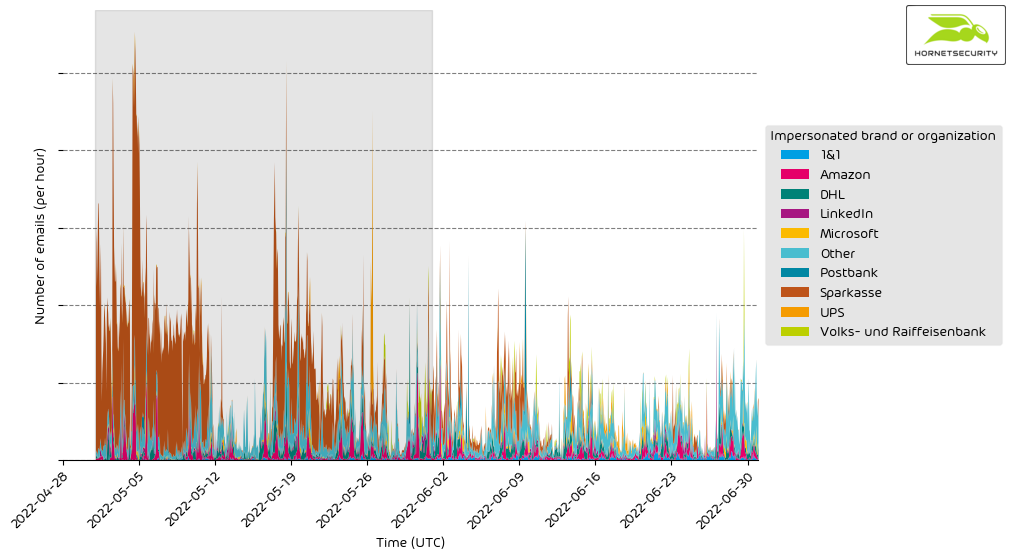

Maggiori brand e aziende utilizzati per gli attacchi

Alcuni dei brand che vengono più utilizzati dagli hacker negli attacchi di phishing via e-mail sono le banche, le società di carte di credito, le compagnie di navigazione e rivenditori online. Questi tipi di attacchi di solito comportano l’invio di un’e-mail, all’apparenza reale, e la richiesta al destinatario di informazioni personali o finanziarie. In molti casi l’e-mail contiene un collegamento che porta a un sito Web falso (identico a quello reale), dove l’hacker riuscirà a raccogliere le informazioni della vittima e commettere così una frode o un furto di identità.

La tabella seguente mostra i brand e le aziende che i sistemi di Hornetsecurity hanno rilevato maggiormente in questo tipo di attacchi.

Settore | Condivisione threat e mail sicure |

|---|---|

Sparkasse | 17.3 |

DHL | 11.8 |

Amazon | 11.3 |

1&1 | 4.6 |

Postbank | 4.1 |

Microsoft | 3.8 |

UPS | 3.8 |

Volks-and Raiffeisenbank | 3.3 |

LinkedIn | 2.9 |

DocuSign | 2.7 |

Altro | 34.4 |

Scopri Hornetsecurity

Compila il form per richiedere informazioni su Hornetsecurity

Articolo originale: Email Threat Review June 2022 by: Security Lab – Threat Research – Hornetsecurity Blog

Traduzione e riadattamento da parte di CIPS Informatica - Hornetsecurity