Home » Risorse e Supporto » Knowledge Base » Affrontare la governance di accesso ai dati con Netwrix

4 passaggi

per affrontare la governance

dei dati con Netwrix

Limita i rischi

IT

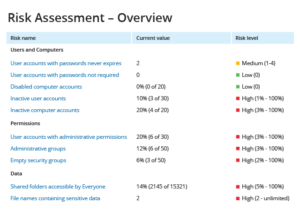

Visione completa dei rischi IT

Vedi rapidamente tutti i dati esposti a tutti o quelli ai quali sono stati assegnati diritti di accesso in modo inappropriato

Trova i dati sensibili a rischio

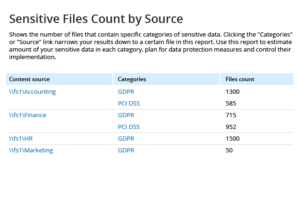

Capire dove si trovano i dati sensibili e quanti vengono archiviati fuori da una posizione sicura è fondamentale.

Scopri quali dati sensibili sono a rischio

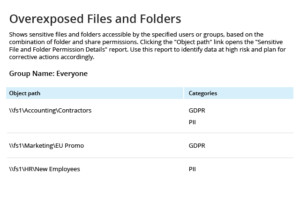

Identifica le informazioni sensibili accessibili a chi non dovrebbe accedervi.

Controlla

le autorizzazzioni

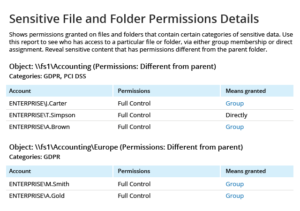

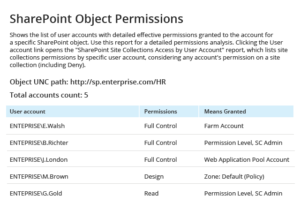

Chi ha accesso e a quali dati?

Cerca di confermare regolarmente che tutti i diritti di accesso siano in linea con le normative, revocando tutti i diritti di accesso inappropriati.

Trova i dati sensibili a rischio

Capire dove si trovano i dati sensibili e quanti vengono archiviati fuori da una posizione sicura è fondamentale.

Controlla i tentativi di

privilege escalation

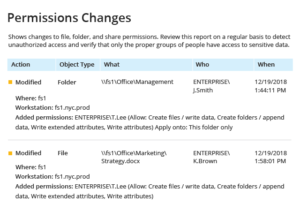

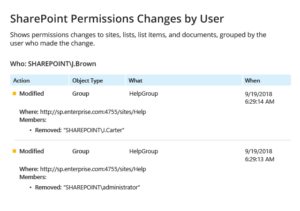

Stai al passo con la privilege esclation

Individua continuamente quali diritti di accesso sono stati modificati, chi ha apportato la modifica e dove è avvenuta.

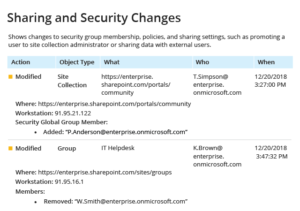

Controlla le modifiche alle autorizzazioni di SharePoint

Garantisci la conformità alle politiche di governance dell'accesso ai dati monitorando costantemente le modifiche alle autorizzazioni di SharePoint.

Applica le pratiche DAG ai dati cloud

Tutte le modifiche relative alla sicurezza dei dati archiviati in SharePoint Online devono disporre di autorizzazione richiesta dalla governance interna degli accessi.

Controlla

gli accessi

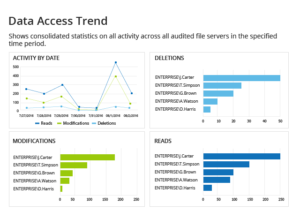

Individua i picchi di accesso ai dati

Statistiche consolidate sulle modalità di utilizzo dei dati nei tuoi archivi. Individua così rapidamente i picchi di attività sospette.

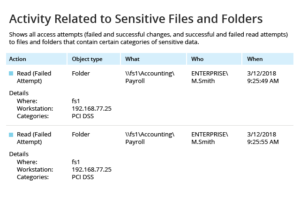

Controlla i tentativi di accesso

Individua chi sta provando ad accedere a file e cartelle sensibili nelle tue condivisioni di file.

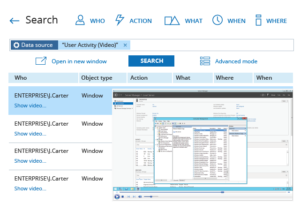

Controlla gli utenti con diritti di accesso

Con la tecnologia di registrazione video controlla il modo in cui gli utenti privilegiati esercitano i loro diritti di accesso a vari sistemi IT, anche se la loro attività non produce log.