Home » News » 5 passaggi per iniziare con Zero Trust

In questo blog Pete Roythorne parla con Marc Barry, co-fondatore e Chief Product Officer di Enclave , su come iniziare con Zero Trust Network Access.

Per fare questo, useremo il modello di maturità Zero Trust di CISA come base di partenza per la comprensione.

Sebbene sia solo uno dei tanti percorsi disponibili per supportare la transizione a Zero Trust, è particolarmente utile per le piccole e medie organizzazioni proprio perché gli autori riconoscono la necessità di approcciare Zero Trust come un percorso. Il modello di CISA è suddiviso in cinque pilastri chiave:

- Identità utente: capacità di descrivere in modo univoco un utente o una risorsa.

- Dispositivi: qualsiasi risorsa (inclusi hardware, software, firmware, server, computer desktop e portatili, stampanti, telefoni cellulari, dispositivi IoT, apparecchiature di rete, ecc.) che può connettersi a una rete.

- Reti: reti interne, wireless e on-premise, cloud, lavoratori da casa, partnership B2B.

- Applicazioni e carichi di lavoro: programmi, servizi e carichi di lavoro eseguiti in locale, su dispositivi mobili e in ambienti cloud.

- Dati: tutti i file e i frammenti, strutturati e non strutturati, che risiedono o hanno risieduto in sistemi, dispositivi, reti, applicazioni, database, infrastrutture e backup (inclusi ambienti locali e virtuali), nonché i metadati associati.

L’elenco seguente illustra come ogni pilastro può essere servito da una o più tecnologie di base:

- Secure Web Gateway (SWG): filtraggio di pubblicità/malware indesiderati e altre minacce dal traffico web/Internet avviato dall’utente.

- Cloud Access Security Broker: servizio di intermediazione distribuito tra utenti e provider di servizi cloud per garantire conformità, visibilità e sicurezza dei dati.

- Zero Trust Network Access: sostituzione della VPN aziendale. Accesso sicuro ad applicazioni e servizi basato sulla verifica dell’identità, senza affidarsi alla tradizionale sicurezza perimetrale basata sulla rete.

- SD-WAN: gestisce e ottimizza il traffico di rete attraverso collegamenti WAN (Wide Area Network) per determinare automaticamente il modo più efficace per instradare il traffico da e verso filiali e data center.

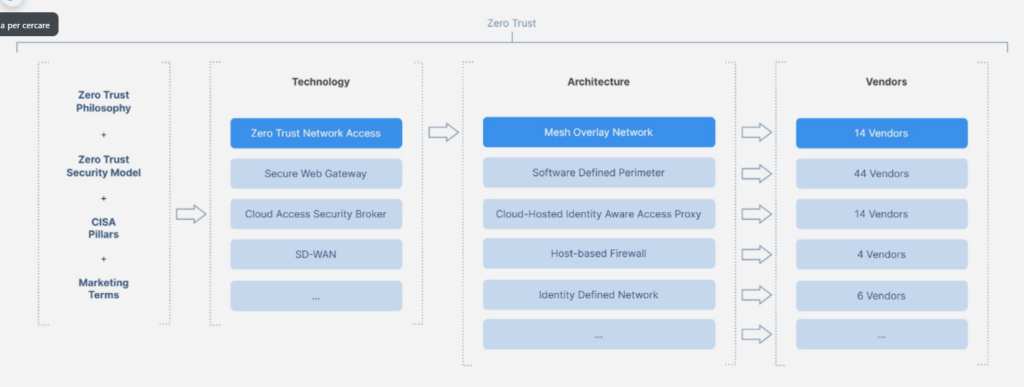

Il grafico sottostante mostra come ogni tecnologia a sua volta può essere implementata utilizzando uno dei vari approcci architetturali. Ad esempio, un fornitore può decidere di distribuire la propria soluzione interamente tramite il Cloud, un altro può scegliere di costruire appliance per l’MSP da distribuire nella rete del cliente.

Iniziare con Zero Trust

Come MSP, iniziare con Zero Trust è un esercizio nell’arte di dimensionare correttamente sia gli sforzi che gli strumenti, ma potresti rimanere sorpreso da quanto hai già in atto. Ecco un processo in cinque fasi per aiutarti a iniziare il tuo viaggio Zero Trust.

Fase 1: Identità

Distribuisci un Identity Provider (IdP) nell’organizzazione del tuo cliente. Questa è la base di qualsiasi percorso Zero Trust e deve essere il tuo primo passo. Considera Entra ID, Okta, Duo di Microsoft o molti altri. Se il tuo cliente utilizza Active Directory on-premise, ora è il momento di sincronizzare le identità utente tra directory locali e cloud con Azure AD Connect. Ricorda: un utente, un accesso e un Identity Provider.

- Crea e gestisci le identità aziendali con un unico Identity Provider.

- Applicare l’autenticazione a più fattori (MFA) in tutte le applicazioni.

Fase 2: Dispositivi

I dispositivi possono essere di proprietà aziendale, di proprietà dei dipendenti secondo il modello BYOD (Bring Your Own Device) o di proprietà di partner/visitatori.

Inizia con i dispositivi di proprietà aziendale registrati nel tuo RMM.

- Crea un inventario di tutti i dispositivi aziendali utilizzando la tua piattaforma RMM.

- Implementare la gestione degli endpoint su tutti i dispositivi aziendali.

- Proteggi questi dispositivi dalle minacce applicando Endpoint Detection and Response (EDR) o Endpoint Protection Platform (EPP).

Fase 3: Reti

Il tuo obiettivo qui è creare una base sicura per il tuo cliente per fare affari. Pensa all’accesso alla rete e ai tipi di modelli di traffico di cui il tuo cliente ha bisogno. Il cliente richiede un accesso privato a risorse on-premise, cloud o partner (come dispositivi indirizzabili privatamente, app non browser, SSH, RDP, SMB, thick client)? In tal caso, prendi in considerazione l’implementazione di una soluzione ZTNA.

Che dire dell’accesso privato alle applicazioni SaaS affidabili, l’accesso alle applicazioni SaaS è bloccato per impedire tentativi di accesso non autorizzati? In caso contrario, prendi in considerazione di distribuire nuovamente ZTNA o usa una soluzione cloud access security broker (CASB) se il tuo cliente ha bisogno di un maggiore controllo su accesso e audit.

- Utilizzare il filtraggio DNS o Secure Web Gateway (SWG) con ispezione SSL/TLS per bloccare le minacce dannose basate su Internet.

- Distribuisci ZTNA o CASB in base ai modelli di traffico dei tuoi clienti.

- Segmentare l’accesso alla rete di ciascun utente per controllare e limitare gli spostamenti interni.

- Chiudere tutte le porte in ingresso aperte a Internet o alla LAN per la distribuzione delle applicazioni.

- Integra tutti gli strumenti che distribuisci con le tue soluzioni RMM e IdP.

- Assicurarsi che i dati aziendali siano crittografati durante lo spostamento.

- Se è presente un server VPN, sostituiscilo.

Ai fini di questa guida, abbiamo dato per scontato che, in quanto MSP, non gestisci intenzionalmente applicazioni indirizzabili al pubblico oltre ai siti Web statici di brochureware per il tuo cliente. La rimozione della fiducia implicita dalle pipeline di sviluppo e distribuzione del software introduce molti più punti di contatto per i principi Zero Trust, complicando il percorso del cliente oltre lo scopo di questa guida.

Fase 4: Applicazioni

- Abilitare DMARC, DKIM e SPF sui nomi di dominio dei clienti.

- Monitora le email in arrivo e filtra i tentativi di phishing.

- Esegui l’inventario di tutte le applicazioni aziendali e assicurati che vengano applicati gli opportuni controlli di accesso con l’integrazione ZTNA e IdP.

Fase 5: Dati

- Assicurare che i dati inattivi siano crittografati su tutti i dispositivi utilizzando la crittografia dell’intero disco (disponibile in tutti i sistemi operativi moderni).

- Assicurarsi che l’accesso ai dati sia opportunamente autorizzato dall’utente e che tutti gli accessi siano registrati.

- Valuta se il tuo cliente necessita di protezione dal ransomware: potrebbe essere parte della tua soluzione EDR o EPP.

Cosa succederà ora?

Crea un dialogo Zero Trust con i tuoi clienti.

Dopo aver impostato le tecnologie iniziali per Zero Trust, considera la scala di distribuzione, il livello di automazione e il contesto unico di ogni cliente. Questa fase fondamentale può essere solo l’inizio. La direzione da prendere in seguito dovrebbe essere modellata da discussioni specifiche sul profilo di rischio di ogni cliente, la sua volontà di investire ulteriormente, i potenziali vantaggi e le considerazioni sui costi.

Ecco due fasi per completare i cinque passaggi precedenti.

1. Mantenere uno stato stabile

Dopo aver implementato le tecnologie iniziali, il tuo obiettivo potrebbe essere semplicemente quello di entrare in uno “stato stabile” con ogni cliente. La chiave è riconoscere che, come qualsiasi altra cosa, investire troppo può portare a rendimenti decrescenti e creare stanchezza. Il tuo cliente potrebbe pensare che il suo percorso Zero Trust sia maturo quanto basta.

A questo punto, hai adattato l’approccio Zero Trust alle esigenze immediate del cliente, il che ti consente di passare a una modalità operativa stabile.

Durante una fase di steady-state, il tuo ruolo potrebbe comportare la fornitura di una gestione continua, ottimizzando il modo in cui le capacità di visibilità e analisi vengono utilizzate con un monitoraggio continuo per analizzare registri ed eventi al fine di applicare policy e automatizzare le risposte di sicurezza. Lo steady-state offre anche un’opportunità per semplificare la tua gestione dell’ambiente del cliente tramite automazioni. Ciò può ridurre le richieste di tempo e aumentare l’efficienza nelle tue operazioni di service desk.

Le revisioni aziendali trimestrali sono un’ottima occasione per discutere del valore che la tua soluzione offre ai tuoi clienti e, idealmente, per rivalutare insieme se l’attuale livello di maturità Zero Trust è ancora appropriato man mano che le loro attività crescono e si adattano a nuove sfide e rischi per la sicurezza.

2. Aumenta le capacità Zero Trust dei tuoi clienti

Esplora le aspirazioni dei tuoi clienti e utilizza il modello di maturità CISA per aiutarli a comprendere non solo cosa è stato realizzato, ma anche cosa è possibile realizzare e come ciò si allinea ai loro obiettivi di sicurezza.

Ad esempio, il tuo cliente utilizza MFA resistente al phishing, come FIDO2 o PIV? Gli strumenti di identità e rete sono integrati, identificando il rischio in tempo reale e regolando dinamicamente l’accesso? Quanto è limitato l’ambito di ogni accesso concesso? La prevenzione della perdita di dati è rilevante per il tuo cliente?

Domande da porre ai fornitori ZTNA

Infine, quando sarai pronto a fare il grande passo con un fornitore ZTNA, ecco un elenco di domande che dovresti porre.

- Copertura e scalabilità: “Il tuo prodotto fornisce una copertura completa per tutti i tipi di traffico di rete (Nord-Sud ed Est-Ovest)? Come si adatterà alla nostra gamma di esigenze dei clienti e alle future espansioni?”

- Gestione delle modifiche dell’indirizzo IP: “In caso di modifica dell’indirizzo IP nei carichi di lavoro, qual è il sovraccarico di gestione richiesto?”

- Processo di onboarding per nuovi siti: “Qual è il processo per integrare un nuovo sito o una nuova sede? Si prega di specificare i requisiti di distribuzione, i tempi di consegna, il coinvolgimento della direzione e i costi”.

- Allineamento del modello aziendale: “Il tuo modello aziendale è allineato con la nostra struttura operativa come MSP, in particolare per quanto riguarda i modelli di prezzo, i requisiti di acquisto all’ingrosso e gli sconti di settore? Offri licenze Not-for-Resale per scopi di distribuzione e test interni?”

- Reattività del supporto tecnico: “Puoi descrivere la reattività e la disponibilità del tuo supporto tecnico, incluso l’uso di piattaforme come Slack o Discord per l’assistenza in tempo reale?”

- Integrazione con strumenti RMM e PSA: “In che modo il tuo prodotto si integra con gli strumenti di monitoraggio e gestione remota (RMM) e di automazione dei servizi professionali (PSA) esistenti?”

- Capacità di distribuzione incrementale: “È possibile implementare la tua soluzione in modo incrementale sulla nostra rete? Richiede rip-and-replace o può coesistere con le tecnologie attuali? L’MSP deve distribuire hardware o appliance nell’ambiente del cliente?”

- Disponibilità del periodo di prova: “Offrite un periodo di prova per il vostro prodotto per valutarne l’idoneità alle nostre esigenze?”

- Limitazioni di utilizzo: “Esistono scenari o ambienti in cui il tuo prodotto non può essere distribuito o potrebbe non funzionare in modo ottimale?”

- Riconoscimento dei limiti della soluzione: “Quale ritieni sia l’aspetto più debole della tua soluzione e quanto sei aperto al feedback e ai miglioramenti in queste aree?”

- Trasparenza nell’uptime della piattaforma: “Divulghi pubblicamente le statistiche sull’uptime e la disponibilità della tua piattaforma in tempo reale? In caso contrario, puoi spiegare perché?”

Cerca contenuti interessanti per Linkedin sul nostro programma di canale dedicato a N-able

COMPILA IL FORM PER RICEVERE INFORMAZIONI SU N-ABLE

Articolo originale: Getting started with Zero Trust

Autore: Pete Roythorne

Credits Articolo

Scritto e riadattato da CIPS Informatica per N-able

© 2024 N‑able Solutions ULC and N‑able Technologies Ltd. All rights reserved.

This document is provided for informational purposes only and should not be relied upon as legal advice. N‑able makes no warranty, express or implied, or assumes any legal liability or responsibility for the accuracy, completeness, or usefulness of any information contained herein.

The N-ABLE, N-CENTRAL, and other N‑able trademarks and logos are the exclusive property of N‑able Solutions ULC and N‑able Technologies Ltd. and may be common law marks, are registered, or are pending registration with the U.S. Patent and Trademark Office and with other countries. All other trademarks mentioned herein are used for identification purposes only and are trademarks (and may be registered trademarks) of their respective companies.